Für die eines Zielsystems mit dem One Identity Manager muss festgelegt werden, welches der verbundenen Systeme als primäres System gilt. Das primäre System wird in der Synchronisationskonfiguration durch die festgelegt. Die Richtung, in der die Schemaeigenschaften gemappt werden sollen, kann davon abweichen. Daher muss im der Schemaeigenschaften die zulässige angegeben werden.

Tabelle 23: Synchronisationsrichtung

| |

in welche Richtung eine konkrete Synchronisation durchgeführt wird |

| |

in welche Richtung Synchronisationen durchgeführt werden |

| Synchronisationsschritt |

bei welcher Synchronisationsrichtung der Schritt ausgeführt wird |

Tabelle 24: Zulässige Mappingrichtung

| Mapping |

bei welcher Synchronisationsrichtung die Property-Mapping-Regeln angewendet werden |

| |

bei welcher Synchronisationsrichtung diese Property-Mapping-Regel angewendet wird |

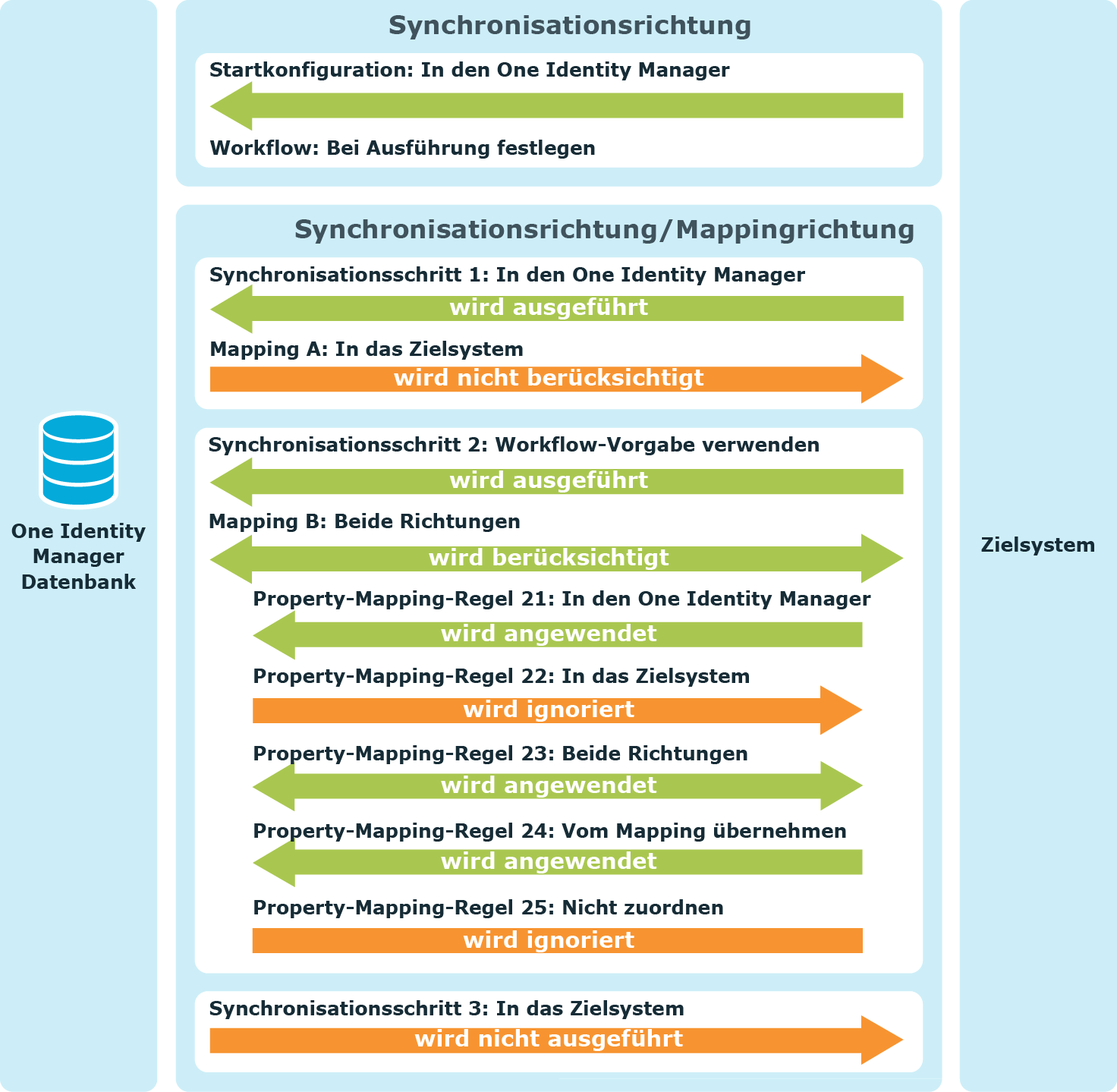

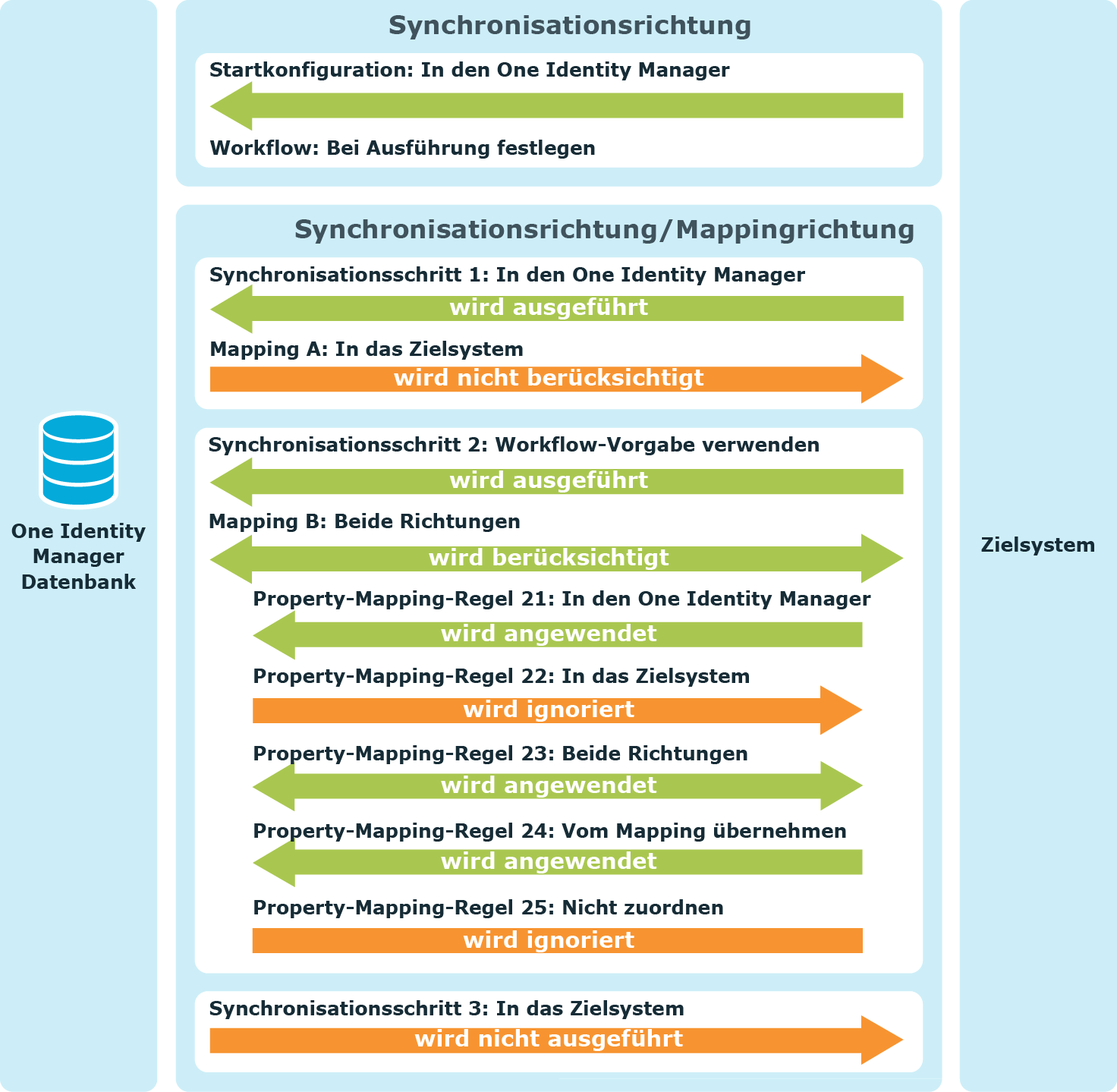

Der One Identity Manager synchronisiert zwei verbundene Systeme in die Richtung, die in der Startkonfiguration oder am Workflow angegeben ist. Dabei wird ein Synchronisationsschritt nur dann ausgeführt, wenn die am Schritt festgelegte Synchronisationsrichtung mit der Richtung, in der die aktuelle Synchronisation durchgeführt wird, übereinstimmt. Wenn die am Mapping zugelassene Mappingrichtung der aktuellen Synchronisationsrichtung entspricht, werden die Systemobjekte dieser synchronisiert. Dabei prüft der One Identity Manager, welche Property-Mapping-Regeln bei der aktuellen Synchronisationsrichtung angewendet werden dürfen. Wenn die Mappingrichtung einer Property-Mapping-Regel von der aktuellen Synchronisationsrichtung abweicht, wird diese Property-Mapping-Regel ignoriert.

Abbildung 11: Beispiel für die Wirkung der festgelegten Synchronisationsrichtung und zulässigen Mappingrichtung

Verwandte Themen

Für einzelne Schemaeigenschaften kann es erforderlich sein, den Wert einer bei jedem Synchronisationslauf unmittelbar aus dem in das zu übernehmen. Für diese Schemaeigenschaften gibt es Property-Mapping-Regeln, deren der Synchronisationsrichtung entgegengesetzt ist. Standardmäßig werden diese Regeln nicht ausgeführt. Um den Wert dieser Schemaeigenschaften noch während der Synchronisation zu übertragen, muss die Ausführung dieser Regeln erzwungen werden. Dieses Verhalten wird an den Property-Mapping-Regeln konfiguriert.

Voraussetzungen

Um das einer Schemaeigenschaft gegen die Synchronisationsrichtung zu erzwingen

Property-Mapping-Regeln, bei denen diese Option aktiviert ist, werden nach Abschluss eines ausgeführt. Dabei werden Änderungen entgegen der Synchronisationsrichtung aus dem verbundenen System in das primäre System der Synchronisation übertragen.

Ablauf der Synchronisation

- Während ein Synchronisationsschritt ausgeführt wird, werden alle Property-Mapping-Regeln, deren Mappingrichtung der Synchronisationsrichtung entgegengesetzt ist, ignoriert. Property-Mapping-Regeln, deren Mappingrichtung der Synchronisationsrichtung entspricht, werden ausgeführt.

- Beim Abschluss des Synchronisationsschritts werden alle Änderungen im verbundenen System gespeichert.

-

Alle Property-Mapping-Regeln, an denen Mapping gegen die Synchronisationsrichtung erzwingen aktiviert ist, werden erneut ausgeführt. Für die beteiligten Schemaeigenschaften werden Änderungen aus dem verbundenen System in das primäre System der Synchronisation übertragen.

HINWEIS: Die Property-Mapping-Regeln werden nach Abschluss des Synchronisationsschritts auch dann erneut ausgeführt, wenn im Synchronisationsschritt keine Verarbeitungsmethoden angegeben sind.

Nutzen Sie die Option Mapping gegen die Synchronisationsrichtung erzwingen für Schemaeigenschaften, die aufgrund technischer Einschränkungen nicht im primären System der Synchronisation bearbeitet werden können.

HINWEIS: Die Option wird auch bei der von Objektänderungen berücksichtigt.

Beispiel

Eine Active Directory-Umgebung soll über den One Identity Manager verwaltet werden. Für die Synchronisation beider Systeme gilt der One Identity Manager als primäres System. Die Objekt GUID der Benutzerkonten wird jedoch nicht im One Identity Manager, sondern in der Active Directory-Umgebung gebildet. Für die Objekt GUID eines Benutzerkontos gilt damit eine abweichende Mappingrichtung. Um die Objekt GUID noch während des Synchronisationslaufs aus dem Zielsystem in den One Identity Manager zu übertragen, muss das Mapping gegen die Synchronisationsrichtung für diese Schemaeigenschaft erzwungen werden.

Tabelle 25: Konfiguration der Synchronisation

|

Synchronisationsrichtung: |

In das Zielsystem |

|

Property-Mapping-Regel für die Schemaeigenschaften: |

ADSAccount.ObjectGUID - User.ObjectGUID |

|

Mappingrichtung: |

In den One Identity Manager |

|

Mapping gegen die Synchronisationsrichtung erzwingen: |

aktiviert |

Ablauf der Synchronisation

Situation: Ein neues Active Directory wurde im One Identity Manager angelegt.

- Das Benutzerkonto wird durch die Synchronisation im Zielsystem angelegt.

- Die Property-Mapping-Regel für die Objekt GUID wird ignoriert, da die Mappingrichtung entgegengesetzt ist.

- Sobald alle Property-Mapping-Regeln des Synchronisationsschritts verarbeitet wurden, wird das Benutzerkonto im Zielsystem gespeichert. Im Zielsystem wird ein Wert für User.ObjectGUID ermittelt.

- Nach Abschluss des Synchronisationsschritts wird die Property-Mapping-Regel für die Objekt GUID erneut ausgeführt. Die Objekt GUID wird aus der Active Directory-Umgebung in den One Identity Manager übertragen.

Verwandte Themen

Für das einzelner Schemaeigenschaften kann es erforderlich sein, eins der verbundenen Systeme als primäres System festzulegen. Die Property-Mapping-Regeln für diese Schemaeigenschaften haben eine , die nur in eine Richtung zeigt. Wenn die Bearbeitung dieser Schemaeigenschaften in keinem der verbundenen Systeme technisch eingeschränkt ist, können deren Werte auch in dem System geändert werden, das nicht das primäre System ist.

Wenn die mit der Mappingrichtung übereinstimmt, werden diese Änderungen bei der nächsten Synchronisation überschrieben.

Wenn die Synchronisationrichtung der Mappingrichtung entgegengesetzt ist, entstehen inkonsistente Daten, die durch die Synchronisation nicht korrigiert werden, da die Property-Mapping-Regeln nicht ausgeführt werden. Solche Änderungen gelten als "". Dabei wird als Änderung jede Differenz zwischen den der verbundenen Systeme betrachtet, unabhängig davon, in welchem System das Objekt tatsächlich geändert wurde.

Unzulässige Änderungen können bei der Synchronisation erkannt (), protokolliert und korrigiert (Rogue Correction) werden. Das entsprechende Verhalten konfigurieren Sie an den Property-Mapping-Regeln.

Voraussetzungen

Um unzulässige Änderungen zu erkennen und zu protokollieren

Um unzulässige Änderungen zu korrigieren

- Aktivieren Sie an der Property-Mapping-Regel zusätzlich Unzulässige Änderungen korrigieren.

HINWEIS: Unzulässige Änderungen können nur dann korrigiert werden, wenn die Schemaeigenschaft, die durch diese Korrektur geändert werden soll, schreibbar ist.

Ablauf der Synchronisation mit Änderungserkennung

-

Eine Property-Mapping-Regel, deren Mappingrichtung der aktuellen Synchronisationsrichtung entgegengesetzt ist, wird identifiziert.

-

Wenn Unzulässige Änderungen erkennen aktiviert ist, prüft der One Identity Manager die vorhandenen Objekte der verbundenen Systeme auf unzulässige Änderungen. Unzulässige Änderungen werden protokolliert.

Das Protokoll kann nach der Synchronisation ausgewertet werden. Weitere Informationen finden Sie unter Auswerten der Synchronisation.

-

Wenn Unzulässige Änderungen korrigieren aktiviert ist, führt der One Identity Manager die Property-Mapping-Regel aus. Die Objekteigenschaft im verbundenen System wird mit dem Wert aus dem primären System überschrieben.

HINWEIS: Unzulässige Änderungen werden auch bei der von Objektänderungen behandelt.

Die Änderungserkennung kann insbesondere dann sinnvoll genutzt werden, wenn ein Synchronisations- und ein konfiguriert sind, dass heißt, wenn als Synchronisationsrichtung In den One Identity Manager festgelegt ist und für einzelne Schemaeigenschaften die Mappingrichtung In das Zielsystem. Dabei werden nur Änderungen an diesen Schemaeigenschaften, die im Zielsystem vorgenommen wurden, als unzulässige Änderungen identifiziert.

Beispiel

Für die Synchronisation von Active Directory Gruppen ist die Synchronisationsrichtung In den One Identity Manager festgelegt. Die Gruppen und ihre Eigenschaften werden in der Active Directory-Umgebung erstellt, bearbeitet und gelöscht. Lediglich der Kontomanager einer Gruppe soll im One Identity Manager zugewiesen und geändert werden.

Tabelle 26: Konfiguration der Synchronisation

|

Synchronisationsrichtung: |

In den One Identity Manager |

|

Property-Mapping-Regel für die Schemaeigenschaften: |

ADSGroup.ObjectKeyManager - Group.Name of manager |

|

Mappingrichtung: |

In das Zielsystem |

|

Unzulässige Änderungen erkennen: |

aktiviert |

|

Unzulässige Änderungen korrigieren: |

aktiviert |

Durch die Synchronisation werden neue Gruppen im One Identity Manager angelegt. Im One Identity Manager wird ein Kontomanager zugewiesen. Diese Änderung wird in die Zielsystem-Umgebung provisioniert.

Für die Bearbeitung des Kontomanagers gibt es im Zielsystem keine technische Einschränkung. Wenn der Kontomanager in der Active Directory-Umgebung geändert wird, entsteht eine Datendifferenz, also eine unzulässige Änderung. Bei einer erneuten Synchronisation wird diese Änderungen erkannt, protokolliert und rückgängig gemacht. Dabei wird die Property-Mapping-Regel ausgeführt und der Wert im Zielsystem mit dem Wert aus der One Identity Manager-Datenbank überschrieben.

Mappingrichtung bei Neuanlage ignorieren

Es kann sinnvoll sein, die Änderungserkennung zusammen mit der Option Einschränkung der Mappingrichtung bei der Neuanlage ignorieren zu nutzen. Wie im Beispiel wird in der Active Directory-Umgebung eine neue Gruppe angelegt. Dabei wird initial ein Kontomanager zugewiesen.

Durch die Synchronisation wird die Gruppe im One Identity Manager angelegt, der Kontomanager bleibt jedoch leer, da die Property-Mapping-Regel nicht ausgeführt wird.

Noch bevor im One Identity Manager der Kontomanager zugewiesen wird, wird die Active Directory-Umgebung erneut synchronisiert. Dabei wird eine unzulässige Änderung erkannt (Leerwert in der Datenbank - zugewiesener Kontomanager im Zielsystem). Daraufhin wird der Wert im Zielsystem korrigiert und so der Kontomanager im Zielsystem gelöscht.

Um solche Situationen zu vermeiden, aktivieren Sie die Option Einschränkung der Mappingrichtung bei der Neuanlage ignorieren. Dadurch wird die Property-Mapping-Regel für den Kontomanager bereits beim Anlegen der Gruppe ausgeführt und der Kontomanager in der Datenbank zugewiesen. Bei der darauffolgenden Synchronisation wird keine unzulässige Änderung erkannt, da der Kontomanager in beiden verbundenen Systemen identisch ist.

Um eine Property-Mapping-Regel bei Neuanlage auszuführen

-

Bearbeiten Sie die Property-Mapping-Regel.

-

Aktivieren Sie Einschränkung der Mappingrichtung bei der Neuanlage ignorieren.

Reihenfolge von MVP-Werten beachten

Für mehrwertige Schemaeigenschaften muss festgelegt werden, ob die Reihenfolge der Werte in der Werteliste für die Erkennung unzulässiger Änderungen relevant ist.

-

Reihenfolge ist relevant

Eine unzulässige Änderung wird auch dann erkannt, wenn lediglich die Reihenfolge der Werte in der Werteliste unterschiedlich ist.

-

Reihenfolge ist unwichtig

Eine unzulässige Änderung wird erkannt, wenn mindestens ein Wert in den Wertelisten unterschiedlich ist. Wenn sich die Wertelisten lediglich in der Reihenfolge der Werte unterscheiden, wird keine unzulässige Änderung erkannt.

Voraussetzungen:

-

Beide gemappte Schemaeigenschaften sind mehrwertig.

-

An der Schemaeigenschaft, die durch das Mapping geschrieben wird, ist DPRSchemaProperty.IsMvpOrderSignificant=1 gesetzt.

-

Unzulässige Änderungen erkennen ist aktiviert.

-

Mapping gegen die Synchronisationsrichtung erzwingen ist deaktiviert.

-

Behandle den ersten Wert der Eigenschaft als Einzelwert ist für beide verbundene Systeme deaktiviert.

Um bei der Erkennung unzulässiger Änderungen die Reihenfolge von MVP-Werten zu beachten

-

Bearbeiten Sie die Property-Mapping-Regel.

-

Wählen Sie in der Auswahlliste Reihenfolge von MVP-Werten den Wert Reihenfolge beachten.

Verwandte Themen

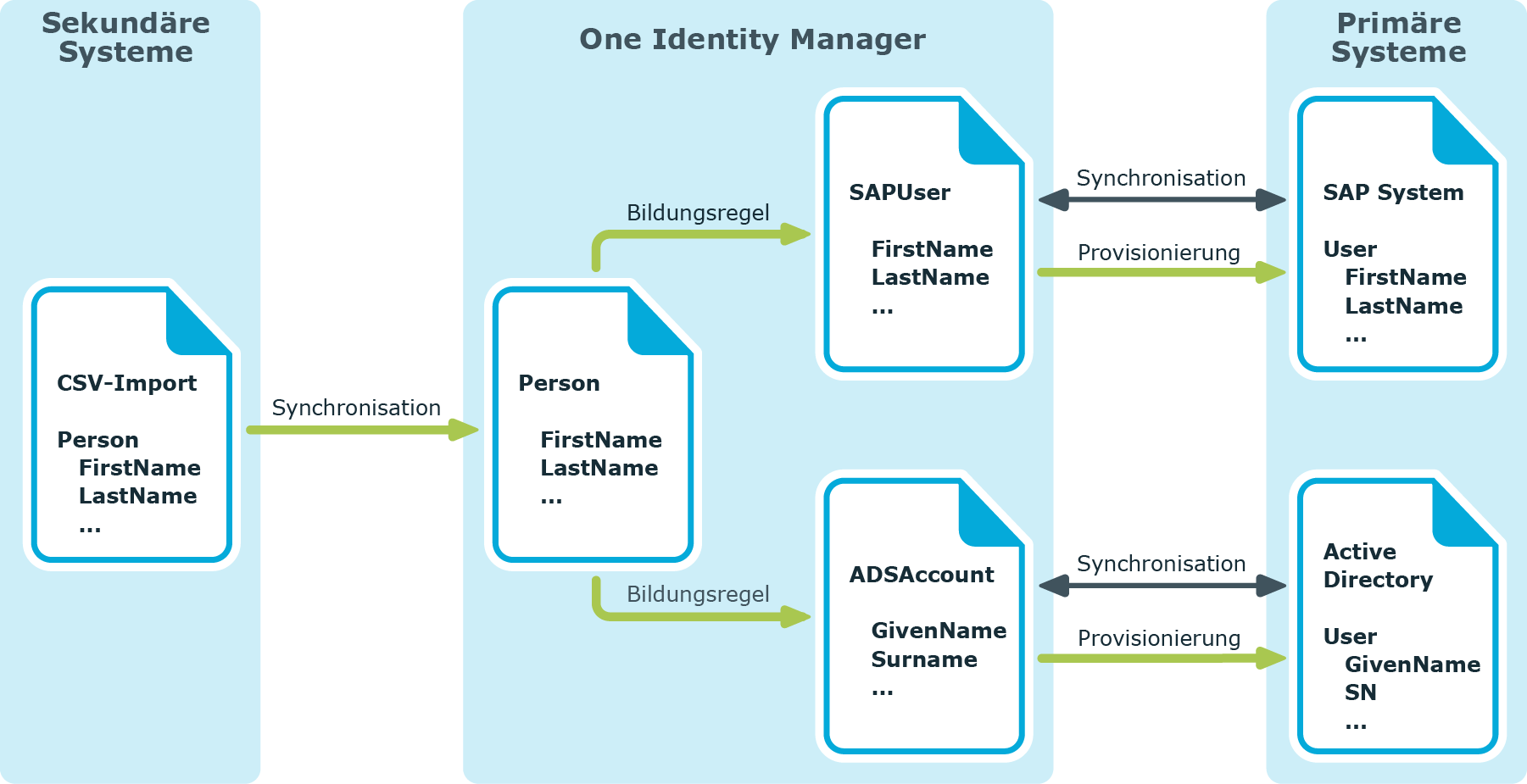

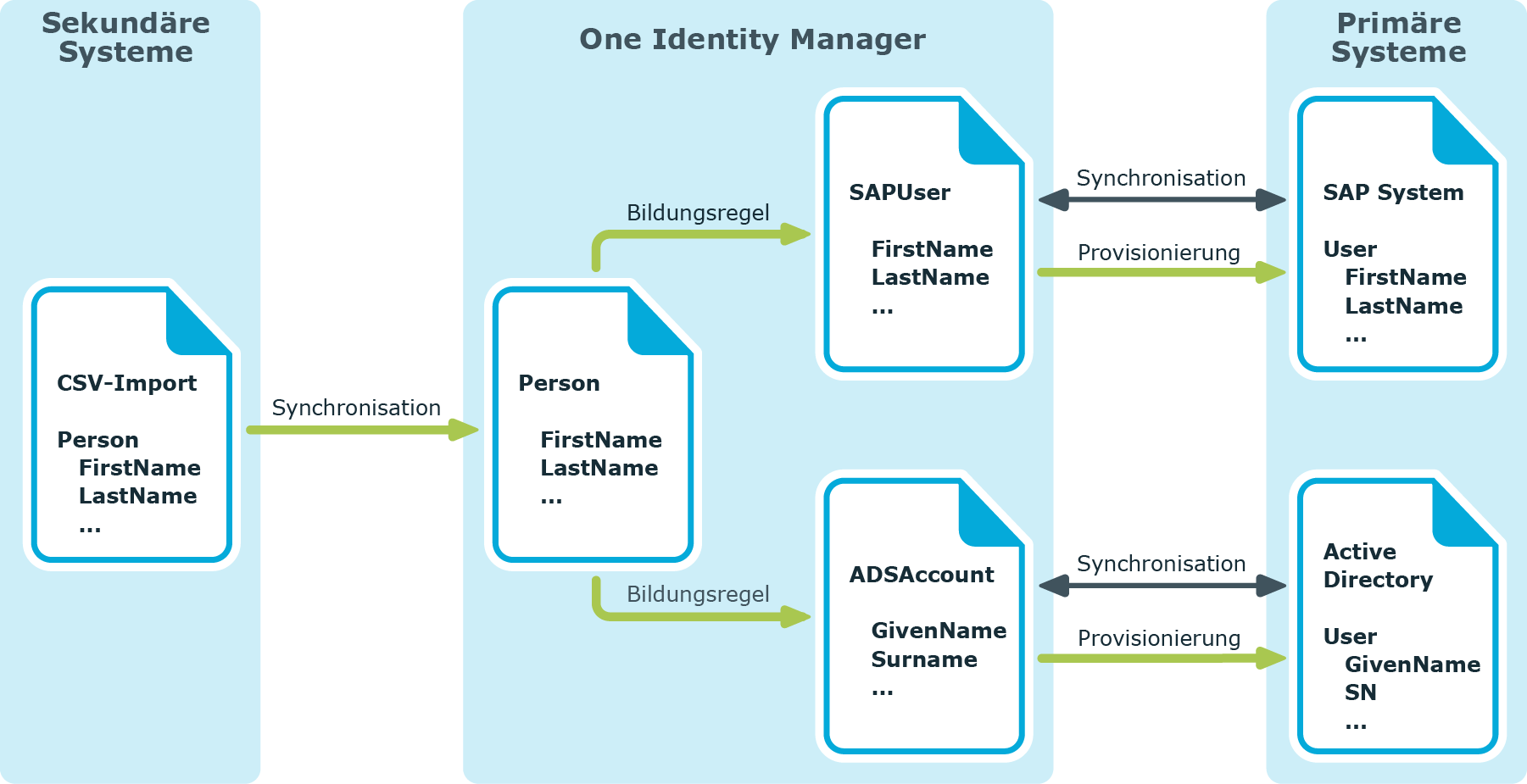

Quelle für die im One Identity Manager verwalteten Benutzerdaten und Berechtigungen können verschiedene Systeme sein. Beispielsweise sollen die Benutzerkonten einer SAP R/3-Umgebung im One Identity Manager verwaltet werden. Die zugehörigen Identitätendaten werden jedoch über den CSV-Konnektor aus einem anderen System in die Datenbank importiert.

Der CSV-Import kann dazu führen, dass Objekte geändert werden, die aus der mit einem anderen stammen. Beispielsweise ändern sich aufgrund von Bildungsregeln der Vor- und Nachname eines SAP Benutzerkontos, wenn sich durch den CSV-Import der Vor- und Nachname einer ändern. Die Änderungen am SAP sollen in diesem Fall sofort in die SAP R/3-Umgebung provisioniert werden. Zur Veranschaulichung werden die angebundenen Zielsysteme im Folgenden als "primäre Systeme" bezeichnet; die Systeme, deren Daten über den CSV-Konnektor synchronisiert werden, als "sekundäre Systeme".

Abbildung 12: Beispiel für die Synchronisation von Benutzerdaten mit verschiedenen Zielsystemen

An den kann angegeben werden, ob die Daten aus einem sekundären System stammen. In diesem Fall, werden Änderungen sofort (noch während der Synchronisation) in die primären Systeme provisioniert. Umgekehrt dürfen die Provisionierungsprozesse nicht starten, wenn die primären Systeme synchronisiert werden.

Um die sofortige bei der Synchronisation eines sekundären Systems zu konfigurieren

- Öffnen Sie das des sekundären Systems.

Weitere Informationen finden Sie unter Vorgehen: Synchronisationsprojekt bearbeiten.

- Bearbeiten Sie die Eigenschaften der Synchronisationsschritte.

Aktivieren Sie auf dem Tabreiter Allgemein die Option Datenimport.

Weitere Informationen finden Sie unter Synchronisationsschritte bearbeiten.

HINWEIS: Um die sofortige Provisionierung bei der Synchronisation eines primären Systems zu verhindern, öffnen Sie das Synchronisationsprojekt des primären Systems und deaktivieren Sie in den Synchronisationsschritten die Option Datenimport!

Wenn die Option Datenimport aktiviert ist, wird die Session-Variable FullSync=FALSE gesetzt. Wenn die Option deaktiviert ist, wird die Session-Variable FullSync=TRUE gesetzt. Verschiedene , Skripte und Bildungsregeln in der One Identity Manager-Datenbank werden nur ausgeführt, wenn FullSync=FALSE gesetzt ist. Das heißt in diesem Zusammenhang, sie werden nur bei der Synchronisation mit einem sekundären System ausgeführt. Bei der Synchronisation mit einem primären System werden diese Prozesse, Skripte und Bildungsregeln ignoriert.

Verwandte Themen

Legt fest, welche Komponenten der Synchronisationskonfiguration für eine konkrete Synchronisation genutzt werden. Bestimmt den Zeitplan

Legt fest, welche Komponenten der Synchronisationskonfiguration für eine konkrete Synchronisation genutzt werden. Bestimmt den Zeitplan Zyklisch auszuführender Auftrag. Zeitpläne steuern die regelmäßige Ausführung von Prozessen

Zyklisch auszuführender Auftrag. Zeitpläne steuern die regelmäßige Ausführung von Prozessen Aneinanderreihung von Prozessschritten zur Abbildung eines Geschäftsprozesses. Die Prozessschritte sind über Vorgänger-Nachfolger-Beziehungen miteinander verbunden. Dieses Funktionsprinzip erlaubt es, flexibel Aktionen und Abläufe an die Ereignisse von Objekten zu koppeln., Berechnungsaufträgen und verschiedenen anderen zeitgesteuerten Aufträgen. Sie definieren Ausführungszeitpunkt und Ausführungsintervall für zeitgesteuerte Aufträge. Der Ausführungszeitpunkt kann in Ortszeit oder nach Universal Time Code angegeben werden. Ein Zeitplan kann mehrere Aufträge ansteuern. der Synchronisation.

Aneinanderreihung von Prozessschritten zur Abbildung eines Geschäftsprozesses. Die Prozessschritte sind über Vorgänger-Nachfolger-Beziehungen miteinander verbunden. Dieses Funktionsprinzip erlaubt es, flexibel Aktionen und Abläufe an die Ereignisse von Objekten zu koppeln., Berechnungsaufträgen und verschiedenen anderen zeitgesteuerten Aufträgen. Sie definieren Ausführungszeitpunkt und Ausführungsintervall für zeitgesteuerte Aufträge. Der Ausführungszeitpunkt kann in Ortszeit oder nach Universal Time Code angegeben werden. Ein Zeitplan kann mehrere Aufträge ansteuern. der Synchronisation.  siehe Entscheidungsworkflow, siehe Provisionierungsworkflow

siehe Entscheidungsworkflow, siehe Provisionierungsworkflow Legt die Reihenfolge aller auszuführenden Synchronisationsschritte

Legt die Reihenfolge aller auszuführenden Synchronisationsschritte Konkrete Vorschrift für die Verarbeitung genau zweier zugeordneter Schemaklassen. für die Provisionierung fest., siehe Synchronisationsworkflow

Konkrete Vorschrift für die Verarbeitung genau zweier zugeordneter Schemaklassen. für die Provisionierung fest., siehe Synchronisationsworkflow Legt die Reihenfolge aller auszuführenden Synchronisationsschritte für die Synchronisation fest.,

Legt die Reihenfolge aller auszuführenden Synchronisationsschritte für die Synchronisation fest.,  Beschreibt, wie eine Schemaeigenschaft

Beschreibt, wie eine Schemaeigenschaft Eigenschaft eines Schematyps. Bezieht sich auf genau eine Spalte einer Tabelle oder View des datenbankbasierten Schemas beziehungsweise auf genau eine Eigenschaft eines Objekttyps des nicht-datenbankbasierten Schemas. des Zielsystems im One Identity Manager Schema

Eigenschaft eines Schematyps. Bezieht sich auf genau eine Spalte einer Tabelle oder View des datenbankbasierten Schemas beziehungsweise auf genau eine Eigenschaft eines Objekttyps des nicht-datenbankbasierten Schemas. des Zielsystems im One Identity Manager Schema Datenmodell eines verbundenen Systems. Das Schema beschreibt alle aus dem verbundenen System

Datenmodell eines verbundenen Systems. Das Schema beschreibt alle aus dem verbundenen System System, in welches die Objekte und ihre Eigenschaften während einer Synchronisation übertragen werden. Das verbundene System wird durch die Synchronisationsrichtung festgelegt. Beispiel für die Synchronisationsrichtung "In das Zielsystem" (One Identity Manager -> Active Directory): Hier ist Active Directory das verbundene System und One Identity Manager das primäre System der Synchronisation. stammenden Daten. siehe Zielsystemschema; siehe One Identity Manager Schema; siehe Konnektorschema; siehe Erweitertes Schema abgebildet wird.

System, in welches die Objekte und ihre Eigenschaften während einer Synchronisation übertragen werden. Das verbundene System wird durch die Synchronisationsrichtung festgelegt. Beispiel für die Synchronisationsrichtung "In das Zielsystem" (One Identity Manager -> Active Directory): Hier ist Active Directory das verbundene System und One Identity Manager das primäre System der Synchronisation. stammenden Daten. siehe Zielsystemschema; siehe One Identity Manager Schema; siehe Konnektorschema; siehe Erweitertes Schema abgebildet wird.