Regeln für die Ermittlung der gültigen Berechtigungen für Tabellen und Spalten

Meldet sich ein Systembenutzer am System an, werden anhand seiner Berechtigungsgruppen die effektiv wirksamen Berechtigungen für die Objekte bestimmt. Bei der Ermittlung der gültigen Berechtigungen werden folgende Regeln angewendet:

-

Die Berechtigungen hierarchischer Berechtigungsgruppen werden von oben nach unten vererbt. Das heißt, eine Berechtigungsgruppe erhält alle Berechtigungen ihrer übergeordneten Berechtigungsgruppen.

-

Bei hierarchischer Berechtigungsgruppen wird zuerst die Menge der Objekte ermittelt. Anschließend werden die Spaltenberechtigungen zusammengefasst. Damit ergeben sich unter Umständen mehr effektive Berechtigungen als auf den einzelnen Berechtigungsgruppen definiert sind.

-

Ein Systembenutzer erhält ein Berechtigung, wenn mindestens eine seiner Berechtigungsgruppen das Berechtigung besitzt (direkt oder geerbt).

-

Die einschränkenden Bedingungen aller Berechtigungsgruppen des Systembenutzers werden zusammengefasst und somit eine gültige Bedingung pro Berechtigung zum Anzeigen, Bearbeiten, Einfügen und Löschen eines Objektes ermittelt.

-

Durch das System werden fest definierte Sichtbarkeitsberechtigungen auf die Systemdaten des One Identity Manager Schemas vergeben, die für die Anmeldung eines Systembenutzers an den Administrationswerkzeugen ausreichend sind.

-

Ein Systembenutzer, der nur Leseberechtigungen besitzt, erhält unabhängig von weiteren Berechtigungen nur die Sichtbarkeitsberechtigungen auf die Objekte.

-

Werden auf eine Tabelle die Berechtigungen zum Einfügen, Bearbeiten oder Löschen vergeben, werden implizit auch Sichtbarkeitsberechtigungen vergeben.

-

Werden auf eine Spalte die Berechtigungen zum Einfügen oder Bearbeiten vergeben, werden implizit die Sichtbarkeitsberechtigungen vergeben.

-

Werden Berechtigungen auf eine Tabelle vergeben, so werden implizit Sichtbarkeitsberechtigungen auf die Primärschlüsselspalte der Tabelle vergeben.

-

Ist mindestens die Sichtbarkeitsberechtigung auf eine Fremdschlüsselspalte vergeben, so werden implizit Sichtbarkeitsberechtigungen auf die referenzierte Tabelle, auf die Primärschlüsselspalte und die Spalten, die laut definiertem Anzeigemuster an der referenzierten Tabelle zur Anzeige benötigt werden, vergeben.

-

Spalten, die im definiertem Anzeigemuster an der Tabelle zur Anzeige benötigt werden, erhalten implizit Sichtbarkeitsberechtigungen.

-

Berechtigungen für Datenbanksichten vom Typ Proxy gelten auch für die zugrunde liegenden Tabellen.

-

Für Datenbanksichten vom Typ ReadOnly gelten unabhängig von weiteren Berechtigungen nur die Sichtbarkeitsberechtigungen.

-

Ist eine Tabelle oder Spalte durch Präprozessorbedingungen deaktiviert, werden keine Berechtigungen auf diese Tabellen und Spalten ermittelt; die Tabelle oder Spalte gilt als nicht vorhanden.

-

Ist eine Berechtigungsgruppe durch Präprozessorbedingungen deaktiviert, werden Berechtigungen dieser Berechtigungsgruppe nicht berücksichtigt; die Berechtigungsgruppe gilt als nicht vorhanden.

Beispiel: Zusammensetzung der Berechtigungen über Berechtigungsgruppen

Nachfolgendes Beispiel zeigt die Zusammensetzung der Berechtigungen, wenn der Benutzer in den Berechtigungsgruppen direkt zugeordnet ist und keine hierarchische Verbindung der Berechtigungsgruppen besteht.

Ein Systembenutzer erhält über verschiedene Berechtigungsgruppen die Berechtigungen auf die Tabelle ADSAccount.

Zusätzlich erhält er über diese Berechtigungsgruppen Berechtigungen auf die Tabelle LDAPAccount.

Somit hat der Systembenutzer effektiv folgende Berechtigungen:

|

ADSAccount |

1 |

1 |

1 |

1 |

|

LDAPAccount |

1 |

1 |

1 |

0 |

Beispiel: Einschränkende Bedingungen

Ein Systembenutzer erhält über verschiedene Berechtigungsgruppen Sichtbarkeitsberechtigungen auf die Tabelle Person.

|

A |

|

Lastname |

|

B |

Lastname like 'B%' |

Lastname, Firstname, Entrydate |

|

C |

Lastname like 'Be%' |

Lastname, Firstname, Gender |

|

D |

Lastname like 'D%' |

Lastname |

Damit ergeben sich folgende Berechtigungen auf die einzelnen Identitäten.

|

Meier |

Lastname |

|

Bischof |

Lastname, Firstname, Entrydate |

|

Beyer |

Lastname, Firstname, Gender |

|

Dreyer |

Lastname |

Bearbeitung von Berechtigungsgruppen

Der One Identity Manager stellt Berechtigungsgruppen mit einer vordefinierten Benutzeroberfläche und speziellen Berechtigungen auf die Tabellen und die Spalten des One Identity Manager Schemas bereit. In einigen wenigen Fällen kann es notwendig sein, eigene kundenspezifische Berechtigungsgruppen zu definieren. Eigene Berechtigungsgruppen benötigen Sie beispielsweise, wenn:

-

die Standarberechtigungsgruppen zu viele Berechtigungen gewähren,

-

ausgewählte Standarberechtigungsgruppen zu einer neuer Berechtigungsgruppe zusammengefasst werden sollen,

-

zusätzliche rollenbasierte Berechtigungsgruppen für die kundenspezifischen Anwendungsrollen benötigt werden,

-

Berechtigungen auf kundenspezifische Anpassungen wie beispielsweise Schemaerweiterungen, Formulare oder Menüstrukturen erforderlich sind.

Bei der Installation der One Identity Manager-Datenbank mit dem werden bereits kundenspezifische Berechtigungsgruppen erstellt, die Sie nutzen können.

-

Für die nicht-rollenbasierte Anmeldung werden die Berechtigungsgruppen CCCViewPermissions und CCCEditPermissions erstellt. Administrative Systembenutzer werden automatisch in diese Berechtigungsgruppen aufgenommen.

-

Für die rollenbasierte Anmeldung werden die Berechtigungsgruppen CCCViewRole und CCCEditRole erstellt.

Berechtigungsgruppen werden im Designer in der Kategorie Berechtigungen > Berechtigungsgruppen verwaltet. Sie erhalten hier einen Überblick über die Berechtigungen und die Bestandteile der Benutzeroberfläche, die den einzelnen Berechtigungsgruppen zugewiesen sind. Zusätzlich werden die Systembenutzer abgebildet, die der Berechtigungsgruppe zugewiesen sind.

Berechtigungsgruppen erstellen und bearbeiten Sie im Designer mit dem Benutzer-& Berechtigungsgruppeneditor. Im Benutzer-& Berechtigungsgruppeneditor werden die Berechtigungsgruppen in ihrer Hierarchie dargestellt. Jede Berechtigungsgruppe wird durch ein Berechtigungsgruppenelement repräsentiert. Das Berechtigungsgruppenelement verfügt über einen Tooltip. Der Inhalt des Tooltips setzt sich aus dem Namen und der Beschreibung der Berechtigungsgruppe zusammen.

Folgende Aufgaben können Sie ausführen:

-

Stammdaten der Berechtigungsgruppen bearbeiten

-

Neue Abhängigkeiten zwischen Berechtigungsgruppen definieren

-

Berechtigungsgruppen kopieren

-

Neue Berechtigungsgruppen erstellen

Verwandte Themen

Abhängigkeiten zwischen Berechtigungsgruppen

Über die Abbildung einer hierarchischen Struktur für Berechtigungsgruppen, können Sie erreichen, dass die Berechtigungen und die Bestandteile der Benutzeroberfläche von einer Berechtigungsgruppe an andere Berechtigungsgruppen vererbt werden. Dabei wird innerhalb der Hierarchie von oben nach unten vererbt.

Für die Abhängigkeit von Berechtigungsgruppen gilt:

-

Eine rollenbasierte Berechtigungsgruppe kann von rollenbasierten Berechtigungsgruppen und nicht-rollenbasierten Berechtigungsgruppen erben.

-

Eine nicht-rollenbasierte Berechtigungsgruppe kann von nicht-rollenbasierten Berechtigungsgruppen erben. Eine nicht-rollenbasierte Berechtigungsgruppe darf nicht von rollenbasierten Berechtigungsgruppen erben.

Beispiel:

Es sind zwei Berechtigungsgruppen mit folgenden Berechtigungen und Bestandteilen der Benutzeroberfläche definiert.

|

A |

Sichtbar |

Menüstruktur und Formulare |

|

B |

Bearbeitbar |

Methodendefinitionen |

Berechtigungsgruppe A ist in der Hierarchie oberhalb der Berechtigungsgruppe B angeordnet und vererbt an die Berechtigungsgruppe B. Somit stehen einem Benutzer der Berechtigungsgruppe B die Sichtbarkeitsberechtigungen, die Bearbeitungsberechtigungen sowie die Menüstruktur, die Formulare und die Methodendefinitionen zur Verfügung.

Verwandte Themen

Abhängigkeiten zwischen Berechtigungsgruppen bearbeiten

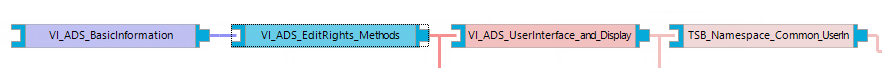

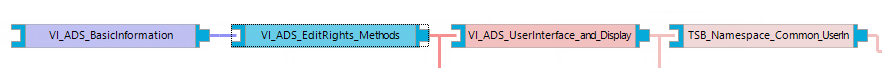

Abhängigkeiten zwischen Berechtigungsgruppen bearbeiten Sie in der hierarchischen Ansicht des Benutzer-& Berechtigungsgruppeneditors. Berechtigungsgruppen, die in der Hierarchie weiter oben angeordnet sind, werden in der hierarchischen Ansicht des Benutzer-& Berechtigungsgruppeneditor weiter rechts angeordnet. Bei Auswahl einer Berechtigungsgruppe in der hierarchischen Ansicht werden die Abhängigkeiten zu anderen Berechtigungsgruppen farbig dargestellt und somit die Vererbungsrichtung gekennzeichnet.

Abbildung 1: Abbildung der Berechtigungsgruppenhierarchie (Vererbungsrichtung von rechts nach links)

Tabelle 21: Bedeutung der Farben in der hierarchischen Darstellung

|

blau |

Die ausgewählte Berechtigungsgruppe. |

|

violett |

Diese Berechtigungsgruppe ist der ausgewählten Berechtigungsgruppe direkt untergeordnet und erbt von der ausgewählten Berechtigungsgruppe. |

|

hellviolett |

Diese Berechtigungsgruppe erbt über die Hierarchie indirekt von der ausgewählten Berechtigungsgruppe. |

|

rot |

Diese Berechtigungsgruppe ist der ausgewählten Berechtigungsgruppe direkt übergeordnet und vererbt an die ausgewählte Berechtigungsgruppe. |

|

hellrot |

Diese Berechtigungsgruppe vererbt über die Hierarchie indirekt an die ausgewählte Berechtigungsgruppe. |

|

grün |

Diese Berechtigungsgruppe erbt oder vererbt nicht an die ausgewählte Berechtigungsgruppe. |

Um Abhängigkeiten einer Berechtigungsgruppe festzulegen

-

Wählen Sie im Designer die Kategorie Berechtigungen > Berechtigungsgruppen.

-

Wählen Sie die Berechtigungsgruppe und starten Sie den Benutzer-& Berechtigungsgruppeneditor über die Aufgabe Berechtigungsgruppe bearbeiten.

-

In der hierarchischen Ansicht der Berechtigungsgruppen wählen Sie die Berechtigungsgruppe und führen Sie eine der folgenden Aktionen aus.

-

Wählen Sie das Kontextmenü Berechtigungen erben von und wählen Sie die Berechtigungsgruppen, von denen die ausgewählte Berechtigungsgruppe erben soll.

-

Wählen Sie das Kontextmenü Berechtigungen vererben an und wählen Sie die Berechtigungsgruppen, die in die ausgewählte Berechtigungsgruppe aufgenommen werden sollen. Die ausgewählte Berechtigungsgruppe vererbt ihre Berechtigung an die untergeordneten Berechtigungsgruppen.

-

Wählen Sie den Menüeintrag Datenbank > Übertragung in Datenbank und klicken Sie Speichern.