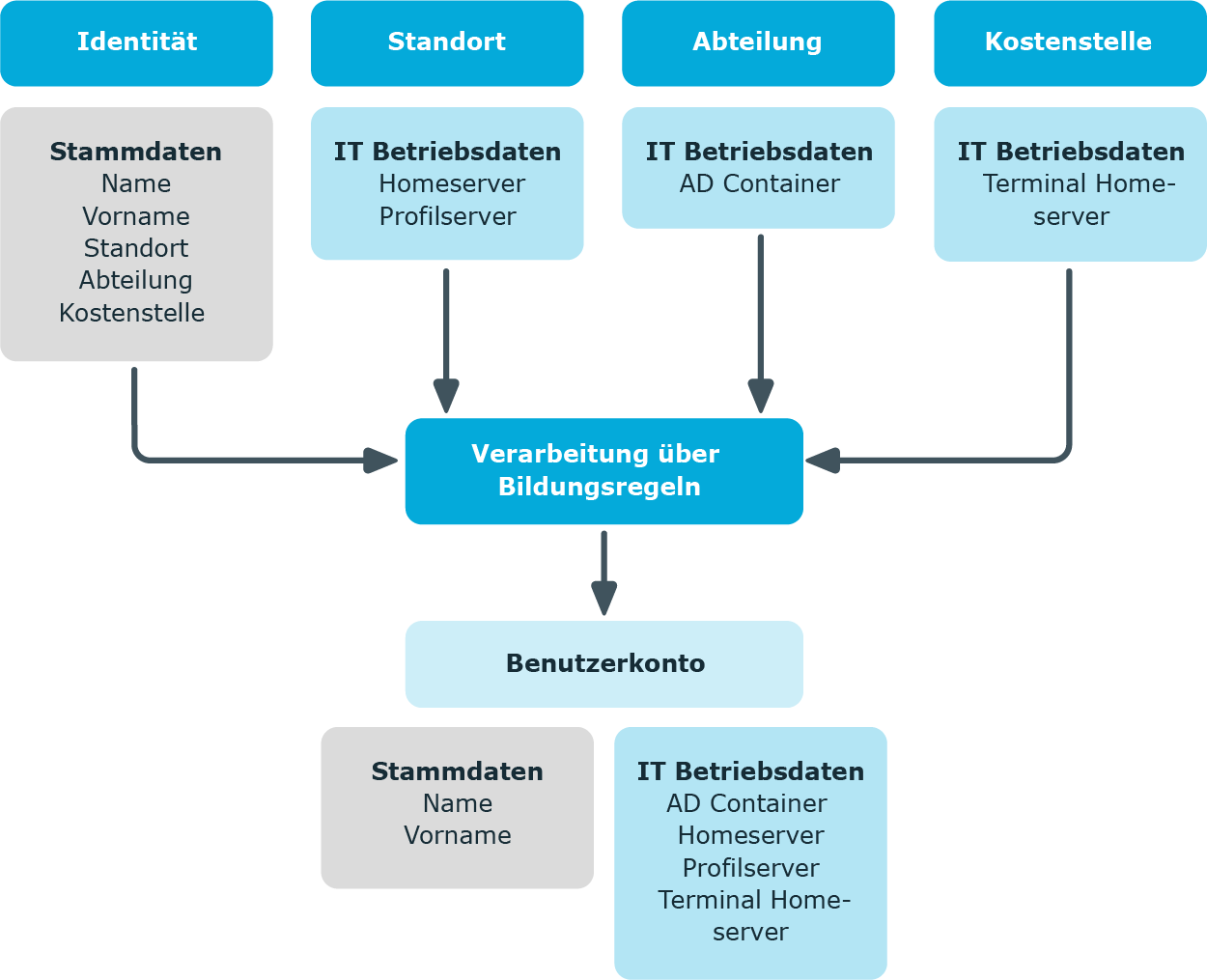

Eine Kontendefinition legt fest, nach welchen Regeln die IT Betriebsdaten für die Benutzerkonten gebildet werden und welche Standardwerte genutzt werden, wenn keine IT Betriebsdaten über die primären Rollen einer Identität ermittelt werden können.

Kontendefinitionen können für jedes Zielsystem der eingesetzten Zielsystemtypen erzeugt werden, beispielsweise für die unterschiedlichen Domänen einer Active Directory-Umgebung oder die einzelnen Mandanten eines SAP R/3-Systems. Eine Kontendefinition ist immer für ein Zielsystem gültig. Für ein Zielsystem können jedoch mehrere Kontendefinitionen definiert werden. Welche Kontendefinition verwendet wird, entscheidet sich beim Erzeugen eines Benutzerkontos für eine Identität. Um sicherzustellen, dass beispielsweise ein Microsoft Exchange Postfach erst erzeugt wird, wenn auch ein Active Directory Benutzerkonto vorhanden ist, können Abhängigkeiten zwischen Kontendefinitionen festgelegt werden.

An einer Kontendefinition wird festgelegt, welche Automatisierungsgrade genutzt werden können. Es können mehrere Automatisierungsgrade erstellt werden. Der Automatisierungsgrad entscheidet über den Umfang der vererbten Eigenschaften der Identität an ihre Benutzerkonten. So kann beispielsweise eine Identität mehrere Benutzerkonten in einem Zielsystem besitzen:

-

Standardbenutzerkonto, welches alle Eigenschaften über die Identität erbt

-

Administratives Benutzerkonto, das zwar mit der Identität verbunden ist, aber keine Eigenschaften von der Identität erben soll

One Identity Manager liefert eine Standardkonfiguration für die Automatisierungsgrade:

-

Unmanaged: Benutzerkonten mit dem Automatisierungsgrad Unmanaged erhalten eine Verbindung zur Identität, erben jedoch keine weiteren Eigenschaften. Beim Erstellen eines neuen Benutzerkontos mit diesem Automatisierungsgrad und Zuordnen einer Identität werden initial einige der Identitäteneigenschaften übernommen. Werden die Identitäteneigenschaften zu einem späteren Zeitpunkt geändert, dann werden diese Änderungen nicht an das Benutzerkonto weitergereicht.

-

Full managed: Benutzerkonten mit dem Automatisierungsgrad Full managed erben definierte Eigenschaften der zugeordneten Identität. Beim Erstellen eines neuen Benutzerkontos mit diesem Automatisierungsgrad und Zuordnen einer Identität werden initial die Identitäteneigenschaften übernommen. Werden die Identitäteneigenschaften zu einem späteren Zeitpunkt geändert, dann werden diese Änderungen an das Benutzerkonto weitergereicht.

HINWEIS: Die Automatisierungsgrade Full managed und Unmanaged werden in Bildungsregeln ausgewertet. Die mitgelieferten Bildungsregeln können Sie im Designer unternehmensspezifisch anpassen.

Abhängig von Ihren Anforderungen können Sie weitere Automatisierungsgrade definieren. Die Bildungsregeln müssen Sie um die Vorgehensweise für die zusätzlichen Automatisierungsgrade erweitern.

Für jede Kontendefinition wird ein Automatisierungsgrad als Standard festgelegt. Dieser Standardautomatisierungsgrad wird bei der automatischen Erzeugung neuer Benutzerkonten zur Ermittlung der gültigen IT Betriebsdaten genutzt. In den Prozessen der One Identity Manager Standardinstallation wird zunächst überprüft, ob die Identität bereits ein Benutzerkonto im Zielsystem der Kontendefinition besitzt. Ist kein Benutzerkonto vorhanden, so wird ein neues Benutzerkonto mit dem Standardautomatisierungsgrad der Kontendefinition erzeugt.

HINWEIS: Ist bereits ein Benutzerkonto vorhanden und ist es deaktiviert, dann wird dieses Benutzerkonto entsperrt. Den Automatisierungsgrad des Benutzerkontos müssen Sie in diesem Fall nachträglich ändern.

Für jede Kontendefinition wird festgelegt, wie sich die zeitweilige Deaktivierung, die dauerhafte Deaktivierung, das Löschen und die Sicherheitsgefährdung einer Identität auf Zuweisung der Kontendefinition selbst auswirken soll.

-

Solange eine Kontendefinition für eine Identität wirksam ist, behält die Identität ihre verbundenen Benutzerkonten. Die Zuweisung von Kontendefinitionen an deaktivierte Identitäten kann beispielsweise gewünscht sein, um bei späterer Aktivierung der Identität sicherzustellen, das sofort alle erforderlichen Berechtigungen ohne Zeitverlust zur Verfügung stehen.

-

Ist die Zuweisung einer Kontendefinition nicht mehr wirksam oder wird die Kontendefinition von der Identität entfernt, dann wird das Benutzerkonto, das aus dieser Kontendefinition entstanden ist, gelöscht.

-

Benutzerkonten, die als Ausstehend markiert sind, werden nur gelöscht, wenn der Konfigurationsparameter QER | Person | User | DeleteOptions | DeleteOutstanding aktiviert ist.

Zusätzlich wird für jeden Automatisierungsgrad festgelegt, wie sich die zeitweilige Deaktivierung, die dauerhafte Deaktivierung, das Löschen und die Sicherheitsgefährdung einer Identität auf ihre Benutzerkonten und die Gruppenmitgliedschaften auswirken soll.

-

Um die Berechtigungen zu entziehen, wenn eine Identität deaktiviert, gelöscht oder als sicherheitsgefährdend eingestuft wird, können die Benutzerkonten der Identität gesperrt werden. Wird die Identität zu einem späteren Zeitpunkt wieder aktiviert, werden ihre Benutzerkonten ebenfalls wieder freigeschaltet.

-

Zusätzlich kann die Vererbung der Gruppenmitgliedschaften definiert werden. Die Unterbrechung der Vererbung kann beispielsweise gewünscht sein, wenn die Benutzerkonten einer Identität gesperrt sind und somit auch nicht in Gruppen Mitglied sein dürfen. Während dieser Zeit sollen keine Vererbungsvorgänge für diese Identitäten berechnet werden. Bestehende Gruppenmitgliedschaften werden dann gelöscht.