Der One Identity Manager unterstützt die Umsetzung von Identity und Access Governance Anforderungen in IT-Umgebungen, die häufig eine Mischung aus traditionellen, intern gehosteten Applikationen und modernen Cloud-Anwendungen darstellen. Benutzer und Berechtigungen aus Cloud-Anwendungen können im One Identity Manager abgebildet werden.

Datenschutzrichtlinien, wie die Datenschutz-Grundverordnung, erfordern eine Abstimmung, welche Daten eines Mitarbeiters in Cloud-Anwendungen gespeichert werden dürfen. Bei entsprechender Konfiguration der Systemumgebung gewährleistet der One Identity Manager, dass Cloud-Anwendungen und deren verantwortliche Administratoren keinerlei Zugriff auf die Personenstammdaten sowie die Identity und Access Governance Prozesse erhalten. Aus diesem Grund werden Cloud-Anwendungen in zwei getrennten Modulen verwaltet, die bei Bedarf in getrennten Datenbanken installiert sein können.

Das Modul Universal Cloud Interface bildet die Schnittstelle, über die Benutzer und Berechtigungen aus Cloud-Anwendungen in eine One Identity Manager-Datenbank übertragen werden können. Hier wird die Synchronisation mit den Cloud-Anwendungen konfiguriert und ausgeführt. Jede Cloud-Anwendung wird als eigenes Basisobjekt im One Identity Manager abgebildet. Die Benutzerdaten werden als Benutzerkonten, Gruppen, Systemberechtigungen und Berechtigungselemente gespeichert und können in Containern organisiert werden. Sie können im One Identity Manager nicht bearbeitet werden. Eine Verbindung zu Identitäten (Personen) wird hier nicht hergestellt.

Im Modul Cloud Systems Management wird die Verbindung zu Identitäten hergestellt; Benutzerkonten, Gruppen, Systemberechtigungen und Berechtigungselemente können erstellt und bearbeitet werden. Per Synchronisation werden die Daten zwischen den Modulen Universal Cloud Interface und Cloud Systems Management ausgetauscht. Provisionierungsprozesse sorgen dafür, dass Änderungen an den Objekten aus dem Modul Cloud Systems Management in das Modul Universal Cloud Interface übertragen werden.

Für manche Cloud-Anwendungen kann (aus technischen Gründen) oder soll (aufgrund der zu geringen Änderungsmenge) keine automatisierte Schnittstelle zum Provisionieren von Änderungen aus dem Modul Universal Cloud Interface in die Cloud-Anwendung eingesetzt werden. In diesem Fall können die Änderungen manuell provisioniert werden.

Da im Modul Universal Cloud Interface nur die Daten gespeichert werden, die in den Cloud-Anwendungen verfügbar sein müssen, kann dieses Modul in einer separaten Datenbank installiert werden. Diese Datenbank kann sich auch außerhalb der Unternehmensinfrastruktur befinden.

In Verbindung mit der Cloud-Lösung One Identity Starling Connect entsteht eine einfache und umfassende Lösung zur Integration von Cloud-Anwendungen und zur Abbildung der Anforderungen an hybride Lösungsszenarien.

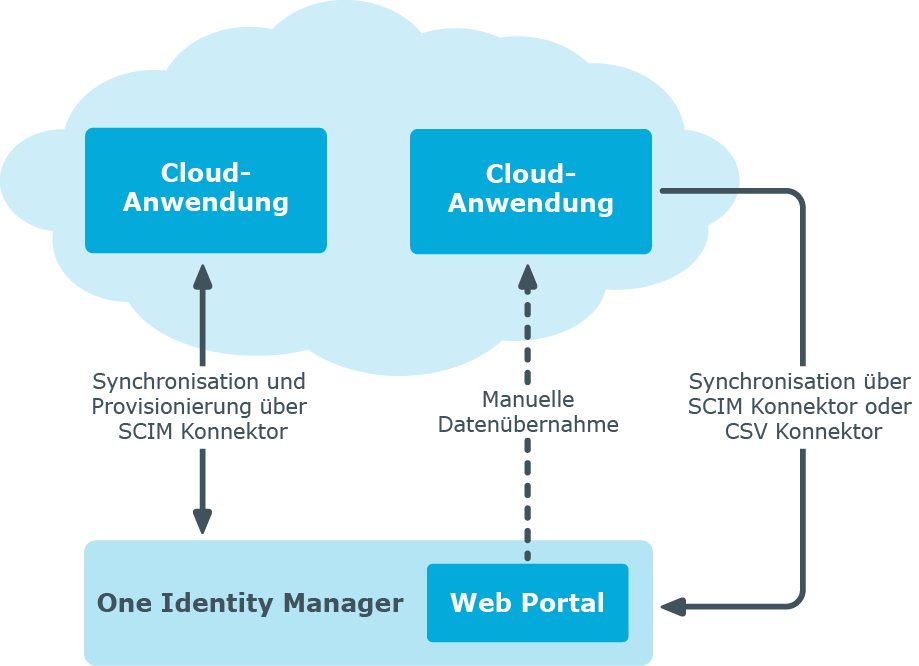

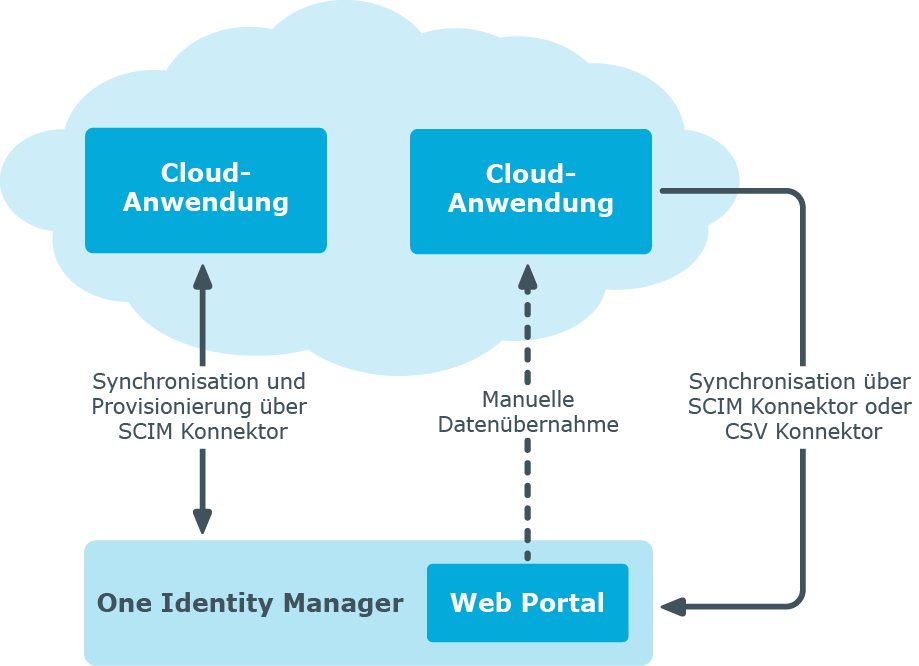

Für den Datenaustausch mit einer Cloud-Anwendung kennt der One Identity Manager zwei Vorgehen.

-

Automatische Synchronisation und Provisionierung

Die Synchronisation einer Cloud-Anwendung mit der One Identity Manager-Datenbank und die Provisionierung von Objektänderungen aus der One Identity Manager-Datenbank in die Cloud-Anwendung übernimmt der SCIM Konnektor des One Identity Manager. Mit diesem Standardvorgehen ist sichergestellt, dass die Daten zwischen Zielsystem und Datenbank regelmäßig abgeglichen und damit konsistent gehalten werden.

-

Manuelle Provisionierung

Für manche Cloud-Anwendungen soll keine automatisierte Schnittstelle zum Provisionieren der Änderungen eingesetzt werden. Für solche Cloud-Anwendungen können die Änderungen manuell provisioniert werden. Für die Datenübernahme aus der Cloud-Anwendung in die One Identity Manager-Datenbank kann die Synchronisation mit dem SCIM Konnektor konfiguriert werden. Wenn der One Identity Manager auch keinen lesenden Zugriff auf die Cloud-Anwendung erhalten kann, können Sie den Datenaustausch beispielsweise über den CSV Konnektor einrichten.

Mit diesem Vorgehen tragen Sie das Risiko von inkonsistenten Daten und Datenverlust, wenn manuelle Prozesse nicht eingehalten werden. Dieses Vorgehen wird daher nicht empfohlen.

Abbildung 1: Architektur für die Synchronisation

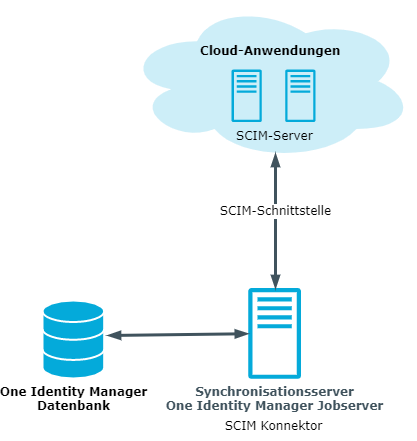

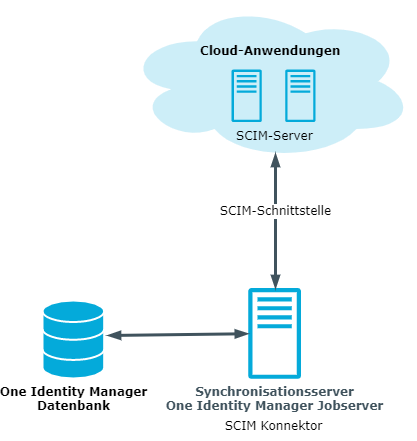

Um auf die Cloud-Anwendungen zuzugreifen, wird auf einem Synchronisationsserver der SCIM Konnektor installiert. Der SCIM Konnektor kann mit Cloud-Anwendungen kommunizieren, welche die System for Cross-domain Identity Management (SCIM) Spezifikation verstehen. Der Synchronisationsserver sorgt für den Abgleich der Daten zwischen der One Identity Manager-Datenbank und der Cloud-Anwendung.

Abbildung 2: Topologie der Synchronisation

Detaillierte Informationen zum Thema

In die Einrichtung und Verwaltung von Cloud-Anwendungen sind folgende Benutzer eingebunden.

Tabelle 1: Benutzer

|

Cloud-Administratoren |

Die Cloud-Administratoren müssen der Anwendungsrolle Universal Cloud Interface | Administratoren oder einer untergeordneten Anwendungsrolle zugewiesen sein.

Benutzer mit dieser Anwendungsrolle:

-

Administrieren die Anwendungsrollen für das Universal Cloud Interface.

-

Richten bei Bedarf weitere Anwendungsrollen ein.

-

Konfigurieren im Synchronization Editor die Synchronisation und definieren das Mapping für den Abgleich von Cloud-Anwendung und One Identity Manager.

-

Bearbeiten im Manager die Cloud-Anwendungen.

-

Bearbeiten offene, manuelle Provisionierungsvorgänge im Web Portal und erhalten Statistiken.

-

Erhalten im Web Portal und im Manager Informationen über die Cloud-Objekte. |

|

Cloud-Operatoren |

Die Cloud-Operatoren müssen der Anwendungsrolle Universal Cloud Interface | Operatoren oder einer untergeordneten Anwendungsrolle zugewiesen sein.

Benutzer mit dieser Anwendungsrolle:

|

|

Cloud-Auditoren |

Die Cloud-Auditoren müssen der Anwendungsrolle Universal Cloud Interface | Auditoren oder einer untergeordneten Anwendungsrolle zugewiesen sein.

Benutzer mit dieser Anwendungsrolle:

|

| One Identity Manager Administratoren |

Administratoren sind administrative Systembenutzer. Administrative Systembenutzer werden nicht in Anwendungsrollen aufgenommen.

Administratoren:

-

Erstellen bei Bedarf im Designer kundenspezifische Berechtigungsgruppen für Anwendungsrollen für die rollenbasierte Anmeldung an den Administrationswerkzeugen.

-

Erstellen bei Bedarf im Designer Systembenutzer und Berechtigungsgruppen für die nicht-rollenbasierte Anmeldung an den Administrationswerkzeugen.

-

Aktivieren oder deaktivieren im Designer bei Bedarf zusätzliche Konfigurationsparameter.

-

Erstellen im Designer bei Bedarf unternehmensspezifische Prozesse.

-

Erstellen und konfigurieren bei Bedarf Zeitpläne. |

Der One Identity Manager unterstützt die Synchronisation mit Cloud-Anwendungen, welche die System for Cross-domain Identity Management (SCIM) Spezifikation in der Version 2.0 verstehen. Die Anforderungen von RFC 7643 (System for Cross-domain Identity Management: Core Schema) und RFC 7644 (System for Cross-domain Identity Management: Protocol) sind zu gewährleisten.

Informieren Sie sich hier:

- wie Sie die Synchronisation einrichten, um initial Daten aus einer Cloud-Anwendung in die One Identity Manager-Datenbank einzulesen,

- wie Sie eine Synchronisationskonfiguration anpassen, beispielsweise um verschiedene Cloud-Anwendungen mit ein und demselben Synchronisationsprojekt zu synchronisieren,

- wie Sie die Synchronisation starten und deaktivieren,

- wie Sie die Synchronisationsergebnisse auswerten.

TIPP: Bevor Sie die Synchronisation mit einer Cloud-Anwendung einrichten, machen Sie sich mit dem Synchronization Editor vertraut. Ausführliche Informationen über dieses Werkzeug finden Sie im One Identity Manager Referenzhandbuch für die Zielsystemsynchronisation.

Detaillierte Informationen zum Thema