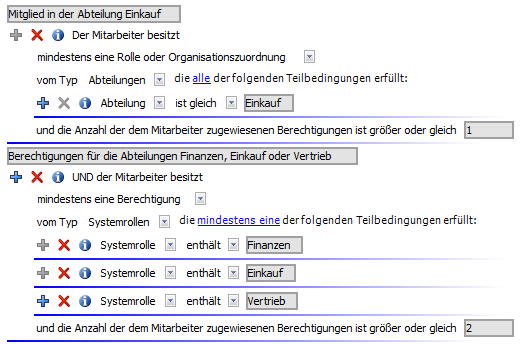

Um Zuweisungen in der Regel zu beachten, müssen Sie mindestens einen Regelblock definieren, der die betroffenen Berechtigungen für die Personengruppe ermittelt. Jeder Regelblock kann mehrere Teilbedingung enthalten. Die Teilbedingungen werden über die Optionen alle oder mindestens eine verknüpft.

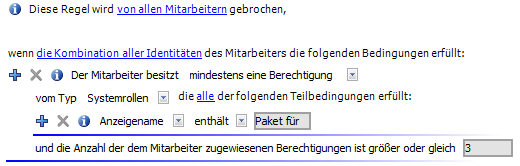

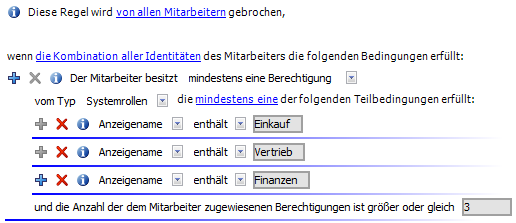

Abbildung 4: Regelblock für die betroffenen Berechtigungen

Die betroffenen Berechtigungen grenzen Sie über folgende Optionen ein.

-

Mindestens eine Berechtigung

Pro Regelblock definieren Sie eine Berechtigung.

Wählen Sie den Typ der Berechtigung, beispielsweise einen Zielsystemtyp oder den Typ Ressourcen, und definieren Sie die Teilbedingung (siehe Tabelle 24).

Die Regeln können für alle im Unified Namespace abgebildeten Systemberechtigungen erstellt werden. Dabei wird in den Regelbedingungen auf die Datenbanksichten des Unified Namespace zugegriffen.

-

Mindestens eine Rolle oder Organisationszuordnung

Pro Regelblock definieren Sie die Mitgliedschaft in einer hierarchischen Rolle (Anwendungsrolle, Abteilung, Standort, Kostenstelle, Geschäftsrolle).

Wählen Sie den Typ der Rolle, beispielsweise Abteilungen, und definieren Sie die Teilbedingung (siehe Tabelle 24).

-

mindestens eine Funktion

Geben Sie mindestens eine SAP Funktion an, durch welche die Regel verletzt wird.

Diese Option kann nur ausgewählt werden, wenn das Modul Modul SAP R/3 Compliance Add-on vorhanden ist. Ausführliche Informationen finden Sie im One Identity Manager Administrationshandbuch für das SAP R/3 Compliance Add-on.

-

Anzahl der Berechtigungen

Pro Regelblock legen Sie die Anzahl der Berechtigungen fest, die eine Person besitzen muss, damit die Regel verletzt ist.

Standardmäßig wird eine Regelverletzung erkannt, wenn einer Person der betroffenen Personengruppe mindestens ein Objekt zugewiesen ist, das die Bedingung des Regelblocks erfüllt. Sie können diese Anzahl erhöhen. Der Wert 0 ist nicht zulässig.

Tabelle 24: Definieren der Teilbedingung

|

Eigenschaften |

Eigenschaften der Objekte, beispielsweise Definierter Name oder Ressourcentyp. |

|

Zuordnungen in anderen Objekten |

Zuordnungen der Objekte zu anderen Objekten, beispielsweise die Zuordnung einer Abteilung als primäre Abteilung verschiedener Personen. |

|

Mitgliedschaften |

Mitgliedschaften der Berechtigungen in hierarchischen Rollen und IT Shop-Strukturen. Zuweisungen zu Personen oder Arbeitsplätzen, wenn der Berechtigungstyp Systemrollen gewählt wurde.

Zuweisungen von Unternehmensressourcen an die Rollen, wie beispielsweise DepartmentHasADSGroup. |

|

Berechtigungselemente |

Berechtigungselemente, die für das gewählte Zielsystem definiert sind.

Hinweis: Berechtigungselemente werden nur für kundendefinierte Zielsysteme erstellt. |

|

Hat Zusatzeigenschaft |

Zusatzeigenschaften, die den Objekten zugewiesen sind. |

|

Hat Zusatzeigenschaft aus der Gruppe |

Zusatzeigenschaften aus der gewählten Zusatzeigenschaftengruppe, die den Objekten zugewiesen sind. |

|

Hat Zusatzeigenschaft mit Wertebereich |

Zusatzeigenschaften, die den Objekten zugewiesen sind und für die ein Wertebereich festgelegt ist. In der Regel wird auf einen konkreten Wert geprüft. |

|

SQL Abfrage |

Eingabe einer SQL Bedingung (Where-Klausel). Ausführliche Informationen zum Where-Klausel Assistenten finden Sie im One Identity Manager Anwenderhandbuch für die Benutzeroberfläche der One Identity Manager-Werkzeuge. |

Verwandte Themen

Die folgenden Beispiele zeigen, wie Regeln mit Hilfe des Regeleditors erstellt werden und welche Auswirkungen die einzelnen Optionen haben.

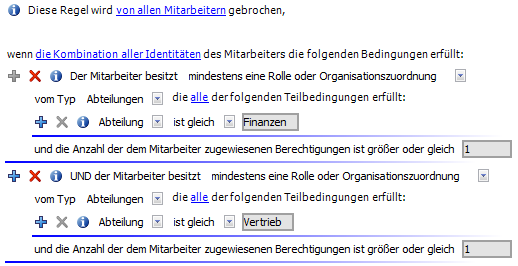

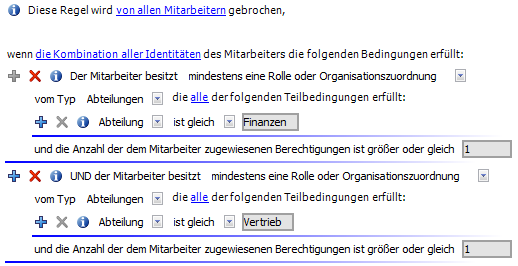

Beispiel 1

Personen der Abteilung A dürfen nicht gleichzeitig der Abteilung B angehören.

Definiert werden:

-

Die Option von allen Mitarbeitern und die Kombination aller Identitäten im Regelblock für die betroffene Personengruppe,

-

zwei Regelblöcke für die betroffenen Berechtigungen mit der Option mindestens eine Rolle oder Organisationszuordnung.

Abbildung 5: Regelbedingung für Beispiel 1

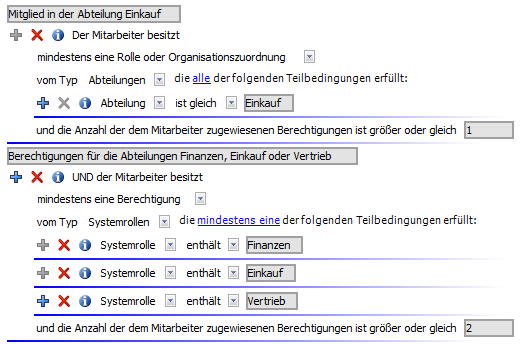

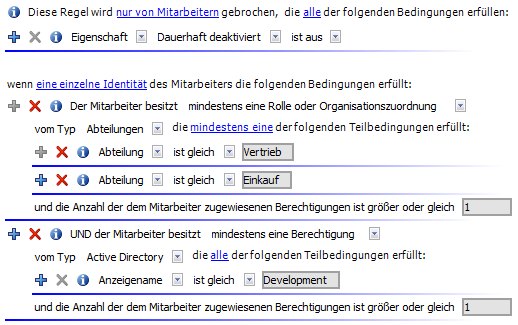

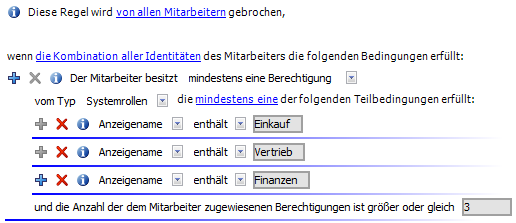

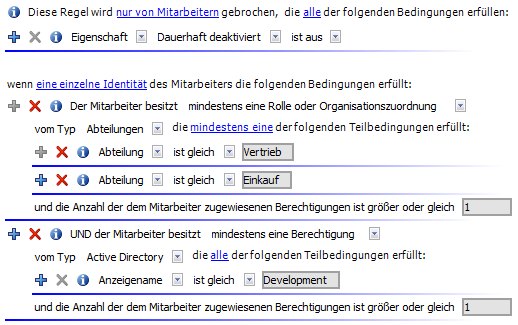

Beispiel 2

Personen, die der Abteilung Vertrieb oder der Abteilung Einkauf angehören, dürfen nicht auf die Active Directory Gruppe "Development" zugreifen. Diese Regel soll nur für Personen geprüft werden, die aktiviert sind.

Definiert werden:

-

die Optionen nur von Mitarbeitern, alle und eine einzelne Identität im Regelblock für die betroffene Personengruppe,

-

zwei Regelblöcke für die betroffenen Berechtigungen

-

mit der Option mindestens eine Rolle oder Organisationszuordnung und

-

mit der Option mindestens eine Berechtigung.

Abbildung 6: Regelbedingung für Beispiel 2

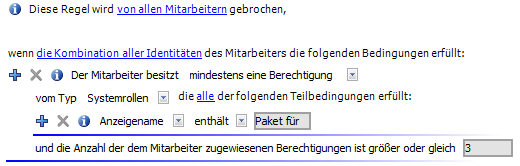

Beispiel 3

Alle zulässigen Berechtigungen werden über Systemrollen an die Personen zugewiesen. Eine Person darf maximal zwei Systemrolle besitzen. Wenn eine Person mehrere Identitäten besitzt, dann ist die Regel auch dann verletzt, wenn die Berechtigungen aller Subidentitäten zusammen zu einer Regelverletzung führen.

Es gibt drei Systemrollen: Paket für Abteilung Finanzen, Paket für Abteilung Einkauf, Paket für Abteilung Vertrieb

Jenny Basset hat zwei Subidentitäten. Der Hauptidentität und den beiden Subidentitäten sind jeweils eine Systemrolle zugewiesen.

Jenny Basset (HI): Paket für Abteilung Finanzen

Jenny Basset (SI1): Paket für Abteilung Einkauf

Jenny Basset (SI2): Paket für Abteilung Vertrieb

Definiert werden:

-

die Option von allen Mitarbeitern und die Kombination aller Identitäten im Regelblock für die betroffene Personengruppe

-

ein Regelblock für die betroffenen Berechtigungen mit der Option mindestens eine Berechtigung vom Typ Systemrollen die alle der folgenden Teilbedingungen erfüllt

-

eine Teilbedingung: Anzeigename enthält "Paket für"

-

Die Anzahl der dem Mitarbeiter zugewiesenen Berechtigungen ist größer oder gleich 3.

Da die Hauptidentität von Jenny Basset aufgrund ihrer Subidentitäten alle drei Systemrollen besitzt, verletzt die Hauptidentität (und nur diese) die Regel.

Die Regelprüfung ermittelt das selbe Ergebnis, wenn die Regel folgendermaßen formuliert ist.

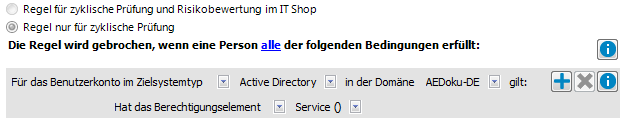

Es gibt zwei Möglichkeiten Regelbedingungen zu definieren, die vereinfachte Definition und den erweiterten Modus. Die vereinfachte Definition mit dem Regeleditor wird standardmäßig zum Erstellen von Regelbedingungen genutzt. Weitere Informationen finden Sie unter Grundlagen zum Umgang mit dem Regeleditor.

Im erweiterten Modus werden in der Regelbedingung die Eigenschaften von Personen definiert, die zu einer Regelverletzung führen. Die Zuweisungen werden direkt über die jeweiligen Tabellen ermittelt, in denen die ausgewählten Objekte abgebildet sind (beispielsweise PersonHasSAPGroup oder Person).

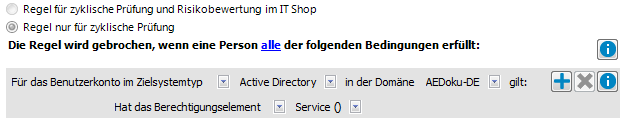

Um den erweiterten Modus zu nutzen

-

Aktivieren Sie im Designer den Konfigurationsparameter QER | ComplianceCheck | SimpleMode | NonSimpleAllowed.

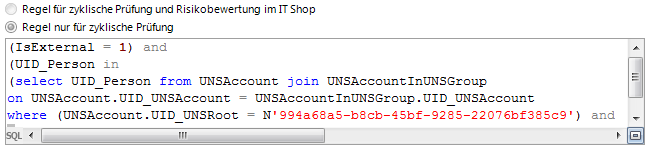

Auf dem Stammdatenformular einer Regel werden zusätzlich die Optionen Regel für zyklische Prüfung und Risikobewertung im IT Shop und Regel nur für zyklische Prüfung angezeigt.

-

Aktivieren Sie die Option Regel nur für zyklische Prüfung.

-

Bestätigen Sie die Sicherheitsabfrage mit Ja.

Es wird der Filterdesigner angezeigt.

HINWEIS:

-

Nach der Eingabe einer Regelbedingung im erweiterten Modus können Sie nicht mehr zur vereinfachten Definition wechseln!

-

Regeln im erweiterten Modus werden bei Regelprüfungen innerhalb von Genehmigungsverfahren für IT Shop-Bestellungen nicht berücksichtigt. Für diese Regeln können keine IT Shop Eigenschaften festgelegt werden. Der Tabreiter IT Shop Eigenschaften wird auf dem Stammdatenformular dieser Regeln nicht angezeigt.

Abbildung 7: Bedingung im erweiterten Modus

Die Regelbedingungen im erweiterten Modus beziehen sich auf das Basisobjekt Personen (Tabelle Person). Die komplette Datenbankabfrage wird intern zusammengesetzt:

Select Firstname, Lastname from Person where <Regelbedingung> order by 1,2

HINWEIS: Wenn Sie im Filterdesigner den Bedingungstyp Für das Konto mit dem Zielsystemtyp oder Für die Berechtigung mit dem Zielsystemtyp wählen, können nur Spalten ausgewählt werden, die im Unified Namespace abgebildet sind und für die die Spalteneigenschaft Anzeige im Filterdesigner aktiviert ist.

Ausführliche Informationen zur Bedienung des Filterdesigners finden Sie im One Identity Manager Anwenderhandbuch für die Benutzeroberfläche der One Identity Manager-Werkzeuge.

Tabelle 25: Zulässige Bedingungstypen

|

Eigenschaft |

Eigenschaften der Personenobjekte. Die Auswahlliste der zulässigen Eigenschaften ist bereits auf die wichtigsten Eigenschaften einer Person eingeschränkt. |

|

Für das Konto mit dem Zielsystemtyp |

Benutzerkonto der Person. Die zulässigen Benutzerkonto-Eigenschaften richten sich nach der Auswahl des Zielsystems. |

|

Für die Berechtigung mit dem Zielsystemtyp |

Zielsystemgruppe der Person. Die zulässigen Gruppeneigenschaften richten sich nach der Auswahl des Zielsystems. |

|

SQL Abfrage |

Freie Eingabe einer SQL-Bedingung (Where-Klausel). Um den Where-Klausel-Assistenten zu nutzen, klicken Sie  . . |

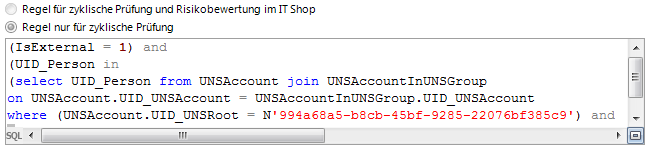

Regelbedingungen im erweiterten Modus können auch direkt als SQL-Abfrage formuliert werden.

Um eine Regelbedingung direkt als SQL-Abfrage zu formulieren

-

Aktivieren Sie im Designer den Konfigurationsparameter QER | ComplianceCheck | PlainSQL.

-

Wählen Sie die Option Regel nur für zyklische Prüfung.

-

Wählen Sie die Aufgabe SQL Definition aktivieren an der Arbeitskopie.

HINWEIS: Wenn der Konfigurationsparameter QER | ComplianceCheck | SimpleMode deaktiviert ist und der Konfigurationsparameter QER | ComplianceCheck | PlainSQL aktiviert ist, können Regelbedingungen nur über eine SQL-Abfrage formuliert werden.

Abbildung 8: Direkte Eingabe der SQL-Abfrage

.

.