Der One Identity Manager bietet eine vereinfachte Administration der Benutzerkonten einer Azure Active Directory-Umgebung. Der One Identity Manager konzentriert sich auf die Einrichtung und Bearbeitung von Benutzerkonten und die Versorgung mit den benötigten Berechtigungen. Um die Benutzer mit den benötigten Berechtigungen auszustatten, werden Abonnements, Dienstpläne, Gruppen und Administratorrollen im One Identity Manager abgebildet. Damit ist es möglich, die Identity und Access Governance Prozesse wie Attestierung, Identity Audit, Management von Benutzerkonten und Systemberechtigungen, IT Shop oder Berichtsabonnements für Azure Active Directory Mandanten zu nutzen.

Im One Identity Manager werden die Personen eines Unternehmens mit den benötigten Benutzerkonten versorgt. Dabei können Sie unterschiedliche Mechanismen für die Verbindung der Personen mit ihren Benutzerkonten nutzen. Ebenso können Sie die Benutzerkonten getrennt von Personen verwalten und somit administrative Benutzerkonten einrichten.

Durch die Datensynchronisation werden zusätzliche Informationen zum Azure Active Directory Unternehmensverzeichnis, wie Mandant und verifizierten Domänen in die One Identity Manager-Datenbank eingelesen. Aufgrund der komplexen Zusammenhänge und weitreichenden Auswirkungen von Änderungen ist die Anpassung dieser Informationen im One Identity Manager nur in geringem Maße möglich.

Ausführliche Informationen zur Azure Active Directory Struktur finden Sie in der Azure Active Directory Dokumentation von Microsoft.

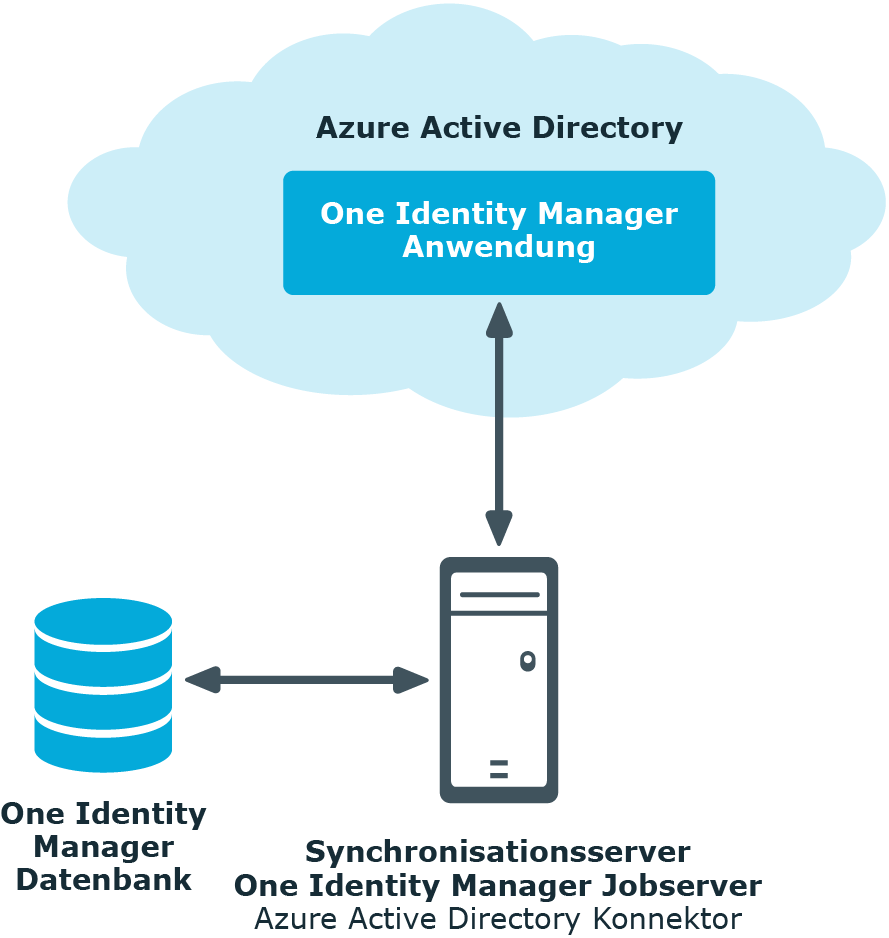

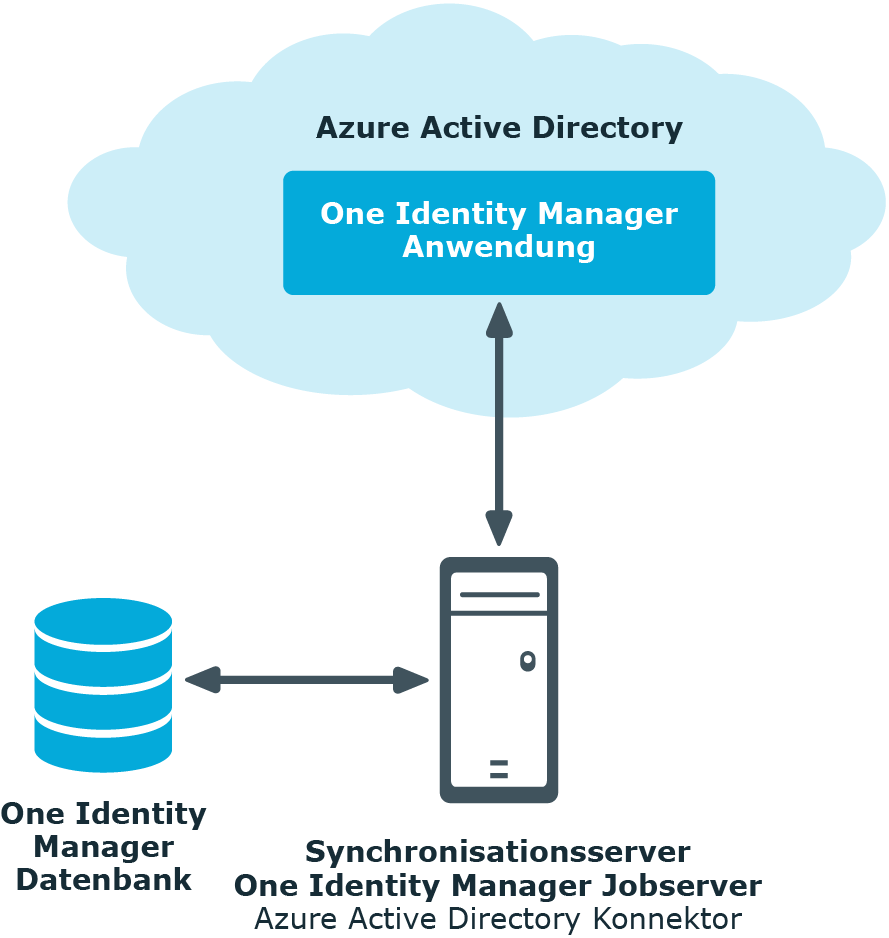

Um auf die Daten des Azure Active Directory Mandanten zuzugreifen, wird auf einem Synchronisationsserver der Azure Active Directory Konnektor installiert. Der Synchronisationsserver sorgt für den Abgleich der Daten zwischen der One Identity Manager-Datenbank und dem Azure Active Directory. Der Azure Active Directory Konnektor verwendet die Microsoft Graph-API für den Zugriff auf Azure Active Directory Daten.

Für den Zugriff auf die Daten eines Azure Active Directory Mandanten, muss sich der Azure Active Directory Konnektor am Azure Active Directory Mandanten authentifizieren. Die Authentifizierung erfolgt über eine One Identity Manager Anwendung, die im Azure Active Directory Mandanten integriert wird und mit den entsprechenden Zugriffsberechtigungen auszustatten ist.

Abbildung 1: Architektur für die Synchronisation

In die Verwaltung einer Azure Active Directory-Umgebung sind folgende Benutzer eingebunden.

Tabelle 1: Benutzer

| Zielsystemadministratoren |

Die Zielsystemadministratoren müssen der Anwendungsrolle Zielsysteme | Administratoren zugewiesen sein.

Benutzer mit dieser Anwendungsrolle:

-

Administrieren die Anwendungsrollen für die einzelnen Zielsystemtypen.

-

Legen die Zielsystemverantwortlichen fest.

-

Richten bei Bedarf weitere Anwendungsrollen für Zielsystemverantwortliche ein.

-

Legen fest, welche Anwendungsrollen für Zielsystemverantwortliche sich ausschließen.

-

Berechtigen weitere Personen als Zielsystemadministratoren.

-

Übernehmen keine administrativen Aufgaben innerhalb der Zielsysteme. |

| Zielsystemverantwortliche |

Die Zielsystemverantwortlichen müssen der Anwendungsrolle Zielsysteme | Azure Active Directory oder einer untergeordneten Anwendungsrolle zugewiesen sein.

Benutzer mit dieser Anwendungsrolle:

-

Übernehmen die administrativen Aufgaben für das Zielsystem.

-

Erzeugen, ändern oder löschen die Zielsystemobjekte, wie beispielsweise Benutzerkonten oder Gruppen.

-

Bearbeiten Kennwortrichtlinien für das Zielsystem.

-

Bereiten Gruppen zur Aufnahme in den IT Shop vor.

-

Können Personen anlegen, die eine andere Identität haben als den Identitätstyp Primäre Identität.

-

Konfigurieren im Synchronization Editor die Synchronisation und definieren das Mapping für den Abgleich von Zielsystem und One Identity Manager.

-

Bearbeiten Zielsystemtypen sowie die ausstehenden Objekte einer Synchronisation.

-

Berechtigen innerhalb ihres Verantwortungsbereiches weitere Personen als Zielsystemverantwortliche und erstellen bei Bedarf weitere untergeordnete Anwendungsrollen. |

| One Identity Manager Administratoren |

-

Erstellen bei Bedarf im Designer kundenspezifische Rechtegruppen für Anwendungsrollen für die rollenbasierte Anmeldung an den Administrationswerkzeugen.

-

Erstellen bei Bedarf im Designer Systembenutzer und Rechtegruppen für die nicht-rollenbasierte Anmeldung an den Administrationswerkzeugen.

-

Aktivieren oder deaktivieren im Designer bei Bedarf zusätzliche Konfigurationsparameter.

-

Erstellen im Designer bei Bedarf unternehmensspezifische Prozesse.

-

Erstellen und konfigurieren bei Bedarf Zeitpläne.

-

Erstellen und konfigurieren bei Bedarf Kennwortrichtlinien. |

| Administratoren für den IT Shop |

Die Administratoren müssen der Anwendungsrolle Request & Fulfillment | IT Shop | Administratoren zugewiesen sein.

Benutzer mit dieser Anwendungsrolle:

|

|

Produkteigner für den IT Shop |

Die Produkteigner müssen der Anwendungsrolle Request & Fulfillment | IT Shop | Produkteigner oder einer untergeordneten Anwendungsrolle zugewiesen sein.

Benutzer mit dieser Anwendungsrolle:

- Entscheiden über Bestellungen.

- Bearbeiten die Leistungspositionen und Servicekategorien, für die sie verantwortlich sind.

|

| Administratoren für Organisationen |

Die Administratoren müssen der Anwendungsrolle Identity Management | Organisationen | Administratoren zugewiesen sein.

Benutzer mit dieser Anwendungsrolle:

|

| Administratoren für Geschäftsrollen |

Die Administratoren müssen der Anwendungsrolle Identity Management | Geschäftsrollen | Administratoren zugewiesen sein.

Benutzer mit dieser Anwendungsrolle:

|

HINWEIS: Die Synchronisation von Azure Active Directory Mandanten in nationalen Cloudbereitstellungen mit dem Azure Active Directory Konnektor wird nicht unterstützt.

Dies betrifft:

Weitere Informationen finden Sie auch unter https://support.oneidentity.com/KB/312379.

Um die Objekte eines Azure Active Directory Mandanten initial in die One Identity Manager-Datenbank einzulesen

- Stellen Sie im Azure Active Directory Mandanten ein Benutzerkonto für die Synchronisation mit ausreichenden Berechtigungen bereit.

- Integrieren Sie den One Identity Manager als Anwendung für ihren Mandanten im Azure Active Directory .

-

Die One Identity Manager Bestandteile für die Verwaltung von Azure Active Directory Mandanten sind verfügbar, wenn der Konfigurationsparameter TargetSystem | AzureAD aktiviert ist.

- Installieren und konfigurieren Sie einen Synchronisationsserver und geben Sie den Server im One Identity Manager als Jobserver bekannt.

- Erstellen Sie mit dem Synchronization Editor ein Synchronisationsprojekt.

Detaillierte Informationen zum Thema