SAP Berechtigungen werden nur anhand aktivierter SAP Funktionen überprüft. Mit der Aktivierung der Arbeitskopie werden Änderungen auf die Funktionsdefinition übertragen. Zu einer neuen Arbeitskopie wird eine aktive Funktionsdefinition angelegt.

Um Änderungen an einer Arbeitskopie in eine Funktionsdefinition zu übernehmen

-

Wählen Sie im Manager die Kategorie Identity Audit > SAP Funktionen > Arbeitskopien von Funktionsdefinitionen.

-

Wählen Sie in der Ergebnisliste die Funktionsdefinition.

-

Wählen Sie die Aufgabe Arbeitskopie aktivieren.

-

Bestätigen Sie die Sicherheitsabfrage mit OK.

Verwandte Themen

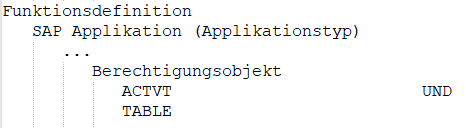

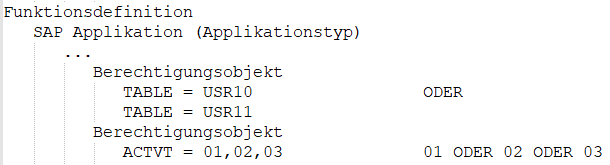

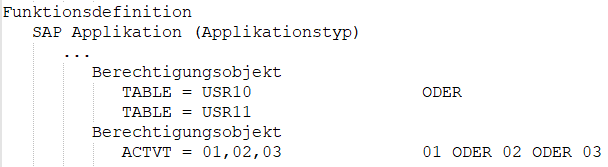

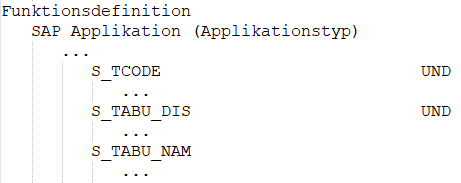

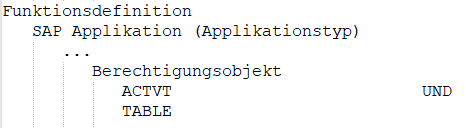

SAP Berechtigungen werden auf der Basis der für ein SAP Benutzerkonto zulässigen SAP Applikationen und Berechtigungsobjekte überprüft. Um zu ermitteln, ob im Unternehmen potentiell gefährliche Berechtigungen vergeben sind, definieren Sie SAP Funktionen, welche die zu prüfenden SAP Applikationen und Berechtigungsobjekte zusammenfassen. Der One Identity Manager gleicht alle den Einzelprofilen zugeordneten Berechtigungsobjekte mit der Berechtigungsdefinition in der SAP Funktion ab. Er ermittelt auf diesem Weg alle SAP Rollen und Profile, denen genau diese Berechtigungsobjekte über die Summe ihrer Einzelprofile zugeordnet sind.

Bei der Berechtigungsprüfung wird der Konfigurationsparameter TargetSystem | SAPR3 | SAPRights | TestWithoutTCD ausgewertet. Der Konfigurationsparameter legt fest, ob bei der Berechtigungsprüfung die SAP Applikationen ignoriert und nur die Berechtigungsobjekte berücksichtigt werden sollen.

Konfigurationsparameter TestWithoutTCD ist nicht aktiviert (Standard)

Für die Berechtigungsprüfung gelten die folgenden Regeln:

Eine SAP Rolle oder ein SAP Profil trifft eine SAP Funktion, wenn

-

es mindestens eine der SAP Applikationen enthält, die in der SAP Funktion definiert sind,

-

es alle in der SAP Funktion definierten Berechtigungsobjekte dieser SAP Applikation besitzt,

-

es alle unterschiedlichen Funktionselemente eines Berechtigungsobjekts besitzt, die in der SAP Funktion definiert sind,

-

mindestens eine oder alle der Ausprägungen ein und desselben Funktionselements vorhanden sind, die in der SAP Funktion definiert sind.

Eine SAP Rolle trifft eine SAP Funktion, wenn ein SAP Profil dieser SAP Rolle die SAP Funktion trifft.

Ein SAP Profil trifft eine SAP Funktion, wenn es mindestens eine der SAP Applikationen enthält, die in der SAP Funktion definiert sind. Dabei muss das SAP Profil alle Berechtigungsobjekte dieser SAP Applikation besitzen. Ist für ein Berechtigungsobjekt ein Funktionselement mit unterschiedlichen Ausprägungen definiert, trifft das SAP Profil die SAP Funktion, wenn es mindestens eine dieser Ausprägungen besitzt.

Konfigurationsparameter TestWithoutTCD ist aktiviert

Bei der Berechtigungsprüfung werden die SAP Applikationen nicht berücksichtigt. Für die Berechtigungsprüfung gelten folgende Regeln:

Eine SAP Rolle oder ein SAP Profil trifft eine SAP Funktion, wenn

-

es alle in der SAP Funktion definierten Berechtigungsobjekte aller SAP Applikationen besitzt,

außer den Berechtigungsobjekten, die zur Identifikation der SAP Applikationen benötigt werden,

-

es alle unterschiedlichen Funktionselemente eines Berechtigungsobjekts besitzt, die in der SAP Funktion definiert sind,

-

mindestens eine oder alle der Ausprägungen ein und desselben Funktionselements vorhanden sind, die in der SAP Funktion definiert sind.

Für die Berechtigungsprüfung sind nur die Berechtigungsobjekte und ihre Ausprägungen von Interesse. Zu welchen SAP Applikationen diese Berechtigungsobjekte gehören ist nicht relevant. Das heißt, auch die Berechtigungsobjekte, die nur zur Identifikation der Applikationen genutzt werden, werden ignoriert. Folgende Berechtigungsobjekte und Funktionselemente bleiben also unberücksichtigt:

-

Externer Service: S_SERVICE mit SRV_NAME und SRV_TYPE

-

TADIR-Service: S_START mit AUTHOBJNAM, AUTHOBJTYP und AUTHPGMID

-

RFC-Funktionsbaustein: S_RFC mit RFC_NAME und RFC_TYPE

-

Transaktion: S_TCODE mit TCD

Beispiele für eine Berechtigungsprüfung

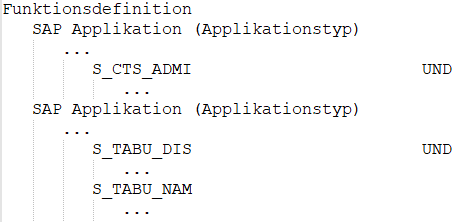

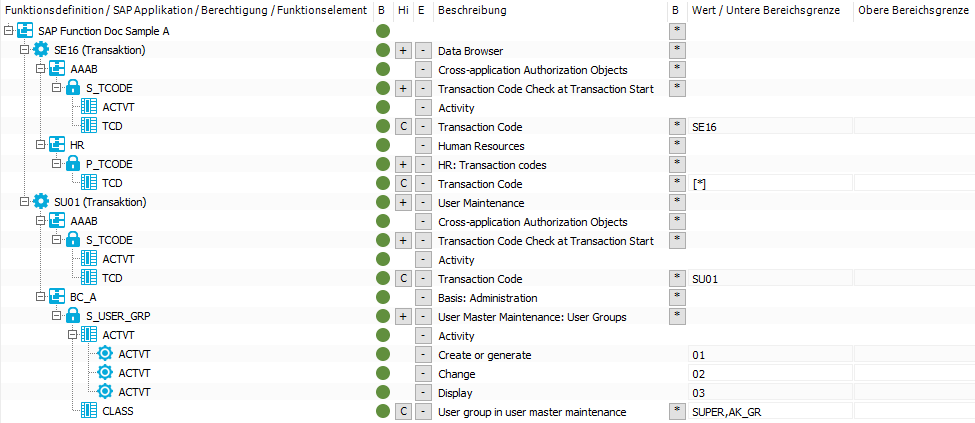

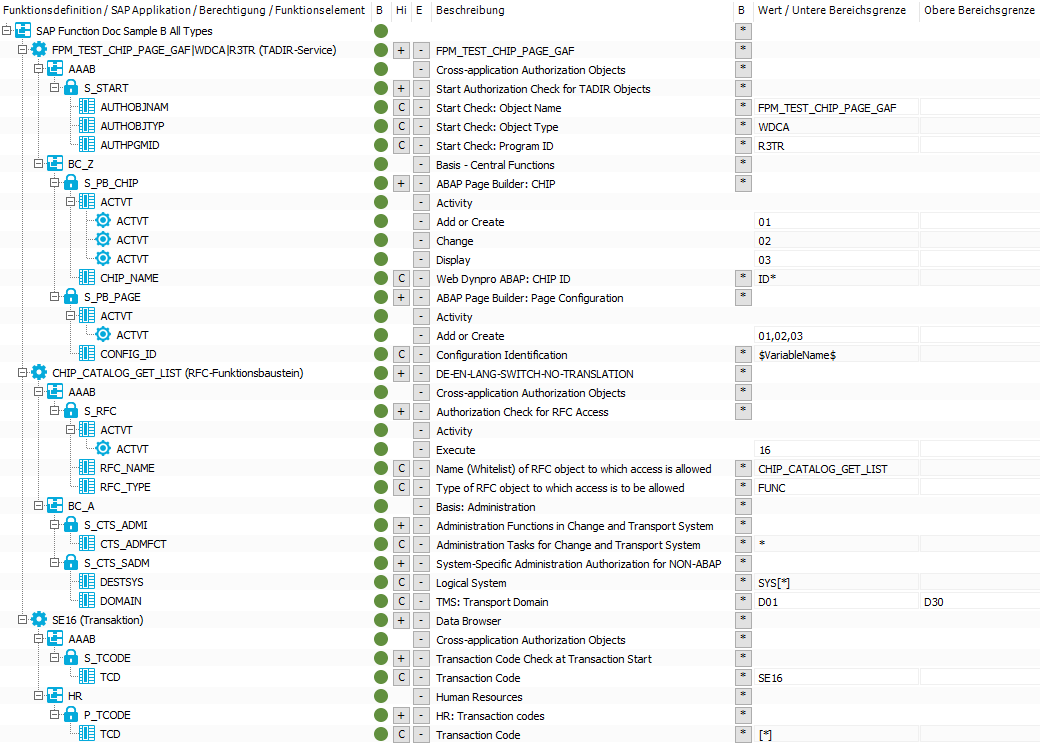

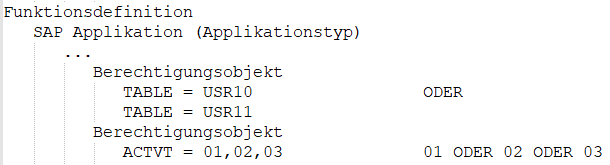

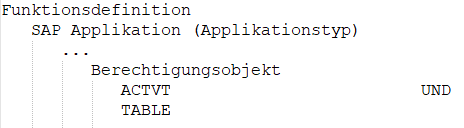

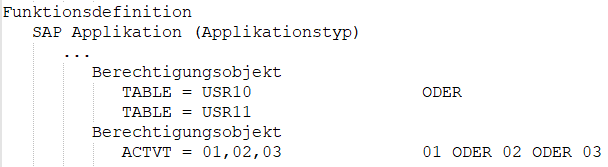

Es ist eine SAP Funktion mit folgenden SAP Applikationen, Berechtigungsobjekten und Funktionselementen definiert.

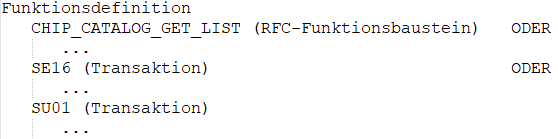

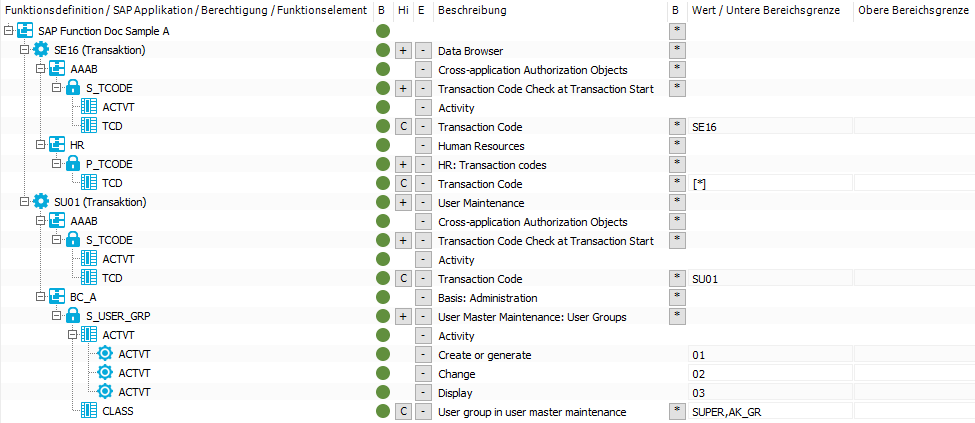

Abbildung 3: Berechtigungsdefinition mit Transaktionen

Bei deaktiviertem Konfigurationsparameter werden durch die abgebildete SAP Funktion alle SAP Rollen und SAP Profile ermittelt, die folgende Berechtigungen besitzen:

SAP Applikation SE16 mit

Berechtigungsobjekt S_TCODE mit

Funktionselement ACTVT

UND

Funktionselement TCD mit der Ausprägung SE16

UND

Berechtigungsobjekt P_TCODE mit

Funktionselement TCD mit genau der Ausprägung *

ODER

SAP Applikation SU01 mit

Berechtigungsobjekt S_TCODE mit

Funktionselement ACTVT

UND

Funktionselement TCD mit mindestens der Ausprägung SU01

UND

Berechtigungsobjekt S_USER_GRP mit

Funktionselement ACTVT mit mindestens einer der Ausprägungen 01 ODER 02 ODER 03

UND

Funktionselement CLASS mit mindestens einer der Ausprägungen SUPER ODER AK_GR

Bei aktiviertem Konfigurationsparameter werden durch die abgebildete SAP Funktion alle SAP Rollen und SAP Profile ermittelt, die folgende Berechtigungen besitzen:

Berechtigungsobjekt P_TCODE mit

Funktionselement TCD mit genau der Ausprägung *

UND

Berechtigungsobjekt S_USER_GRP mit

Funktionselement ACTVT mit mindestens einer der Ausprägungen 01 ODER 02 ODER 03

UND

Funktionselement CLASS mit mindestens einer der Ausprägungen SUPER ODER AK_GR

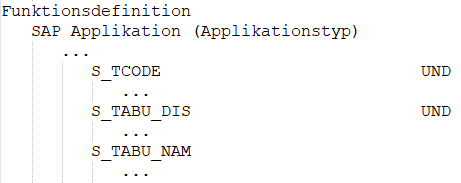

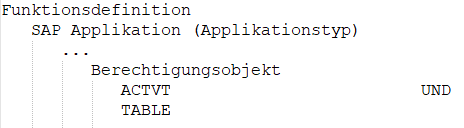

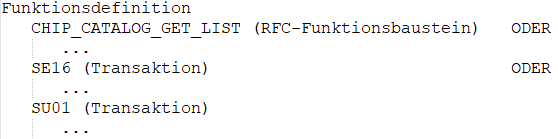

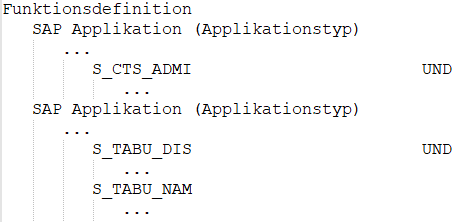

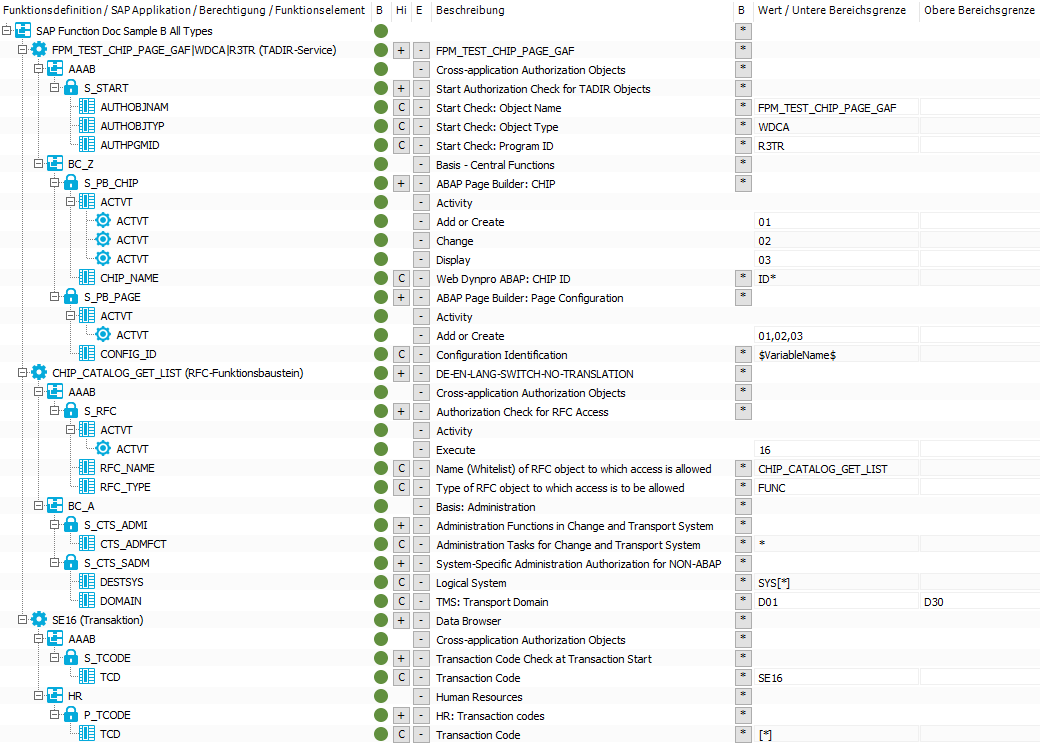

Folgende Funktionsdefinition enthält verschiedene SAP Applikationen mit unterschiedlichem Applikationstyp.

Abbildung 4: Berechtigungsdefinition mit verschiedenen Applikationstypen

Bei aktiviertem Konfigurationsparameter, also ohne Berücksichtigung der SAP Applikationen, werden durch die abgebildete SAP Funktion alle SAP Rollen und SAP Profile ermittelt, die folgende Berechtigungen besitzen:

Berechtigungsobjekt S_PB_CHIP mit

Funktionselement ACTVT mit mindestens einer der Ausprägungen 01 ODER 02 ODER 03

UND

Funktionselement CHIP_NAME mit einer Ausprägung, die mit den Zeichen ID startet

UND

Berechtigungsobjekt S_PB_PAGE mit

Funktionselement ACTVT mit mindestens einer der Ausprägungen 01 ODER 02 ODER 03

UND

Funktionselement CONFIG_ID mit der Ausprägung, die als Wert in der Variable $VariableName$ festgelegt ist,

UND

Berechtigungsobjekt S_CTS_ADMI mit

Funktionselement CTS_ADMFCT mit einer beliebigen Ausprägung

UND

Berechtigungsobjekt S_CTS_SADM mit

Funktionselement DESTSYS mit mindestens der Ausprägung von genau SYS*

UND

Funktionselement DOMAIN mit mindestens einer Ausprägung im Wertebereich D01 bis D30

UND

Berechtigungsobjekt P_TCODE mit

Funktionselement TCD mit genau der Ausprägung *

Bei deaktiviertem Konfigurationsparameter werden durch die abgebildete SAP Funktion alle SAP Rollen und SAP Profile ermittelt, welche die folgenden Berechtigungen besitzen. Die Auswertung auf Ebene der Funktionselemente ist identisch zur Auswertung mit aktiviertem Konfigurationsparameter und ist daher nicht nochmals dargestellt.

SAP Applikation FPM_TEST_CHIP_PAGE_GAF mit

Berechtigungsobjekt S_START

UND

Berechtigungsobjekt S_PB_CHIP

UND

Berechtigungsobjekt S_PB_PAGE

ODER

SAP Applikation CHIP_CATALOG_GET_LIST mit

Berechtigungsobjekt S_RFC

UND

Berechtigungsobjekt S_CTS_ADMI

UND

Berechtigungsobjekt S_CTS_SADM

ODER

SAP Applikation SE16 mit

Berechtigungsobjekt S_TCODE

UND

Berechtigungsobjekt P_TCODE

Verwandte Themen

Wenn Sie eine Berechtigungsdefinition erstellen, überlegen Sie, welche Berechtigungskombinationen nicht zulässig sind. Sie können zwei Anwendungsfälle unterscheiden:

-

Es sollen alle SAP Rollen und Profile mit unzulässigen Berechtigungskombinationen ermittelt werden.

Erstellen Sie eine SAP Funktion für die Berechtigungen, die nicht gemeinsam in einer SAP Rolle oder einem SAP Profil auftreten dürfen. Durch die Berechtigungsprüfung werden alle SAP Rollen und Profile gefunden, die in der Summe ihrer Berechtigungen diese unzulässige Berechtigungskombination haben.

-

Es sollen alle Identitäten ermittelt werden, die über ihre SAP Benutzerkonten unzulässige Berechtigungskombinationen besitzen.

Erstellen Sie verschiedene SAP Funktionen für Berechtigungen, die in ihrer Kombination nicht zulässig sind. Erstellen Sie Complianceregeln, die diese SAP Funktionen kombinieren. Bei der Complianceprüfung werden alle Identitäten gefunden, die über die Summe aller Berechtigungen ihrer SAP Benutzerkonten solche unzulässigen Berechtigungskombinationen auf sich vereinen.

Beispiel für Anwendungsfall 1

In einem Unternehmen wurden die Richtlinien für zulässige SAP Berechtigungen geändert. Nun muss überprüft werden, ob die bestehenden Berechtigungen den neuen Richtlinien entsprechen. SAP Rollen und Profile mit unzulässigen Berechtigungskombinationen müssen identifiziert werden, damit sie an die neuen Anforderungen angepasst werden können.

Für jede Berechtigungskombination, die nicht zulässig ist, wird eine SAP Funktion erstellt.

Tabelle 6: Beispiel für eine Berechtigungsdefinition

|

F-A |

TR1 |

BO2 |

ACTVT |

* |

|

TR1 |

BO2 |

CLASS |

* |

|

TR1 |

BO3 |

ACTVT |

02 |

|

TR1 |

S_TCODE |

TCD |

TR1 |

|

RF |

BO5 |

ACTVT |

* |

|

RF |

BO5 |

RLTYP |

R* |

|

RF |

S_RFC |

RFC_NAME |

RF |

|

F-B |

TR1 |

BO3 |

ACTVT |

* |

|

TR1 |

BO4 |

ACTVT |

02,03,07 |

|

TR1 |

BO4 |

CLASS |

DEF[*] |

|

TR1 |

S_TCODE |

TCD |

TR1 |

Folgende SAP Profile sind vorhanden:

Tabelle 7: Definierte SAP Profile

|

P1 |

TR1 |

BO1 |

ACTVT |

* |

|

TR1 |

BO1 |

CLASS |

* |

|

TR1 |

BO3 |

ACTVT |

* |

|

TR1 |

BO4 |

ACTVT |

01, 02 |

|

TR1 |

BO4 |

CLASS |

DEF* |

|

TR1 |

S_TCODE |

TCD |

TR1 |

|

P2 |

TR1 |

BO2 |

ACTVT |

* |

|

TR1 |

BO2 |

CLASS |

* |

|

TR1 |

BO3 |

ACTVT |

01 |

|

TR1 |

S_TCODE |

TCD |

TR1 |

|

P3 |

TR1 |

BO3 |

ACTVT |

01, 02 |

|

TR1 |

BO4 |

CLASS |

* |

|

TR1 |

BO4 |

ACTVT |

03, 07 |

|

P4 |

RF |

BO5 |

ACTVT |

03 |

|

RF |

BO5 |

RLTYP |

* |

|

RF |

S_RFC |

RFC_NAME |

RF |

Bei der Berechtigungsprüfung werden die SAP Profile ermittelt, welche die SAP Funktion treffen.

Ergebnisse der Berechtigungsprüfung: TestWithoutTCD ist deaktiviert

Wenn für die Berechtigungsprüfung der Konfigurationsparameter TestWithoutTCD deaktiviert ist, dann entsprechen die SAP Profile P2 und P3 den neuen Richtlinien und können daher weiter genutzt werden. Die Profile P1 und P4 müssen den neuen Richtlinien angepasst werden.

Ergebnisse der Berechtigungsprüfung: TestWithoutTCD ist aktiviert

-

SAP Funktion: F-A

Die Berechtigungsobjekte S_TCODE und S_RFC werden bei der Prüfung ignoriert.

Getroffene SAP Profile: keine

Dem Profil P1 fehlen die Berechtigungsobjekte BO2 und BO5. Daher trifft es die SAP Funktion nicht.

Dem Profil P2 fehlen das Berechtigungsobjekt BO5 und die Ausprägung 02 für das Berechtigungsobjekt BO3. Daher trifft es die SAP Funktion nicht.

Dem Profil P3 fehlen die Berechtigungsobjekte BO2 und BO5. Daher trifft es die SAP Funktion nicht.

Dem Profil P4 fehlen die Berechtigungsobjekte BO2 und BO3. Daher trifft es die SAP Funktion nicht.

-

SAP Funktion: F-B

Das Berechtigungsobjekt S_TCODE wird bei der Prüfung ignoriert.

Getroffene SAP Profile: P1, P3

Das Profil P1 hat alle in der SAP Funktion benannten Berechtigungsobjekte und Felder sowie mindestens eine der Ausprägungen.

Das Profil P3 hat alle in der SAP Funktion benannten Berechtigungsobjekte und Felder sowie mindestens eine der Ausprägungen.

Dem Profil P2 fehlt das Berechtigungsobjekt BO4. Daher trifft es die SAP Funktion nicht.

Dem Profil P4 fehlen die Berechtigungsobjekte BO3 und BO4. Daher trifft es die SAP Funktion nicht.

Wenn für die Berechtigungsprüfung der Konfigurationsparameter TestWithoutTCD aktiviert ist, dann entsprechen die SAP Profile P2 und P4 den neuen Richtlinien und können weiter genutzt werden. Die Profile P1 und P3 müssen angepasst werden.

Beispiel für Anwendungsfall 2

Es soll geprüft werden, welche SAP Benutzerkonten den Richtlinien widersprechen. Folgende Benutzerkonten und Identitäten sind vorhanden:

-

User A mit Benutzerkonto K1 mit dem SAP Profil P1

-

User B mit Benutzerkonto K2 mit den SAP Profilen P2 und P3

-

User C mit Benutzerkonto K3 mit dem SAP Profil P2 und Benutzerkonto K4 mit dem SAP Profil P3

Die SAP Profile haben folgende Berechtigungen:

-

P1 mit BO1 und BO2

-

P2 mit BO1

-

P3 mit BO2

Eine Identität darf nicht gleichzeitig die Berechtigungen BO1 und BO2 besitzen. Zur Prüfung wird die SAP Funktion SF-A erstellt. Eine Complianceregel CR-X ermittelt alle Identitäten, welche diese SAP Funktion treffen.

Nur das SAP Profil P1 trifft die SAP Funktion. Damit ermittelt die Complianceregel nur für User A eine Regelverletzung. Damit auch die Kombination der SAP Profile P2 und P3 als unzulässig erkannt wird, müssen weitere SAP Funktionen und Complianceregeln erstellt werden.

Die SAP Profile P1 und P2 treffen die SAP Funktion SF-B. Die SAP Profile P1 und P3 treffen die SAP Funktion SF-C. Somit können durch die Complianceregel CR-Y alle Identitäten ermittelt werden, denen über ihre Benutzerkonten die SAP Profile P1 oder P2 und P3 zugewiesen sind und die dadurch beide Berechtigungen BO1 und BO2 besitzen.

Tabelle 8: Ergebnis der Regelprüfung

|

CR-X |

Die Identität besitzt mindestens die SAP Funktion SF-A. |

User A |

|

CR-Y |

Die Identität besitzt mindestens die SAP Funktion SF-B UND die Identität besitzt mindestens die SAP Funktion SF-C. |

User A

User B

User C |

Verwandte Themen

Für jede Funktionsdefinition wird in der Datenbank eine Arbeitskopie angelegt. Um Funktionsdefinitionen zu ändern, bearbeiten Sie deren Arbeitskopien. Erst mit Aktivierung der Arbeitskopie werden die Änderungen auf die produktive Funktionsdefinition übertragen. SAP Berechtigungen werden nur anhand aktivierter Funktionsdefinitionen überprüft.

HINWEIS: One Identity Manager Benutzer mit der Anwendungsrolle Identity & Access Governance | Identity Audit | Pflege SAP Funktionen können bestehende Arbeitskopien bearbeiten, für die sie als Verantwortliche in den Stammdaten eingetragen sind.

Um eine bestehende Funktionsdefinition zu bearbeiten

-

Wählen Sie im Manager die Kategorie Identity Audit > SAP Funktionen > Funktionsdefinitionen.

-

Wählen Sie in der Ergebnisliste eine Funktionsdefinition.

-

Wählen Sie die Aufgabe Arbeitskopie erstellen.

Die Daten der bestehenden Arbeitskopie werden auf Nachfrage mit den Daten der aktiven Funktionsdefinition überschrieben. Die Arbeitskopie wird geöffnet und kann bearbeitet werden.

- ODER -

Wählen Sie im Manager die Kategorie Identity Audit > SAP Funktionen > Arbeitskopien von Funktionsdefinitionen.

-

Wählen Sie in der Ergebnisliste eine Arbeitskopie.

-

Wählen Sie die Aufgabe Stammdaten bearbeiten.

-

Bearbeiten Sie die Stammdaten der Arbeitskopie.

- Speichern Sie die Änderungen.

-

Wählen Sie die Aufgabe Arbeitskopie aktivieren und bestätigen Sie die Sicherheitsabfrage mit OK.

Die Änderungen an der Arbeitskopie werden auf die aktive Funktionsdefinition übertragen.

Verwandte Themen