Die Gestaltung von Geschäftsrollen kann auf zwei Wegen erfolgen:

- Rollenmodellierung wie unter Geschäftsrollen verwalten beschrieben.

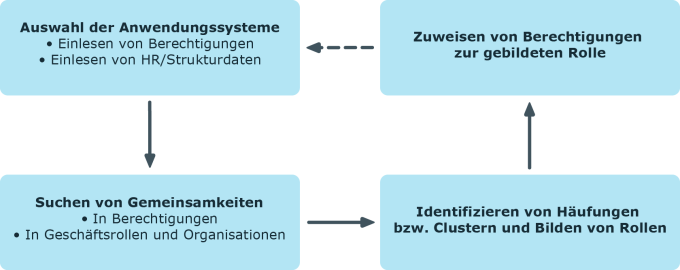

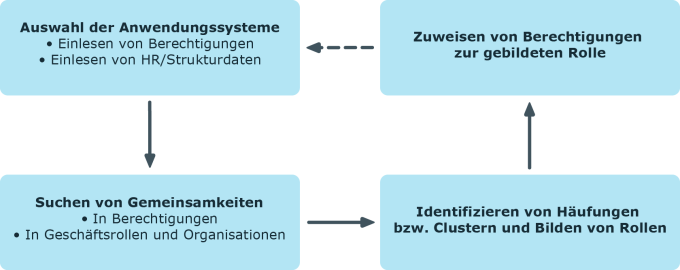

- Analyse der existierenden Berechtigungen, das sogenannte Role Mining.

Mit dem Programm "Analyzer" stellt der One Identity Manager eigenes Werkzeug für die Analyse der Benutzerkonten und Berechtigungen zur Verfügung. Der Analyzer unterstützt die von Geschäftsrollen genauso wie die Analyse der Datenqualität in Bezug auf die Frage: Wie gut sind die Berechtigungsdaten für eine teilautomatisierte Rollenbildung geeignet?

Der Analyzer bietet:

- die automatische Analyse von Berechtigungszuordnungen auf Basis von Clusteranalyse Algorithmen mit unterschiedlichen Wichtungen

- die automatische Analyse existierender Strukturen und der Berechtigungen der dort zugeordneten Personen

- eine manuelle Analyse bestimmter Mitarbeitergruppen zur Rollenbildung

Ziel der Rollenbildung ist es, direkte Berechtigungen, die bisher in einzelnen Anwendungssystemen für Benutzer vergeben wurden, durch indirekte zu ersetzen. Dabei können Berechtigungen, die Benutzer über die Zugehörigkeit in einer Rolle erhalten, auch Anwendungssystem übergreifend definiert werden. Das Ziel des Analyzers ist dabei nicht nur die reine Rollenbildung, sondern auch die Einordnung der Rollen in ein einfach zu administrierendes Hierarchiesystem. So kann der Verwaltungsaufwand weiter reduziert und die Sicherheit bei der Berechtigungsvergabe erhöht werden.

Um das Role Mining im One Identity Manager zu nutzen

- Aktivieren Sie im Designer den Konfigurationsparameter "QER\Org\RoleMining".

HINWEIS: Um den Analyzer für die Analyse von Berechtigungen zu nutzen, muss mindestens das Zielsystem Basismodul vorhanden sein.

Grundlage des Role Mining ist immer eine Clusteranalyse, bei Analyzer mit Hilfe eines mathematischen Algorithmus versucht, einzelne Cluster, also Personen mit ähnlichen Berechtigungen, zu finden. Dabei werden entweder hierarchische Strukturen gebildet oder vorgegebene Strukturen genutzt, die für den Aufbau eines eigenen Rollenmodells genutzt werden können.

Beim Role Mining versucht man allerdings nicht nur, einzelne Cluster zu finden und diese dann Geschäftsrollen zuzuweisen. Vielmehr ist es sinnvoll, direkt hierarchische Rollenstrukturen zu entwickeln, die dann über die gängigen Vererbungsmechanismen effizient nutzbar sind.

Automatisiertes Role Mining unterstützt der One Identity Manager durch zwei verschiedene Clusteranalyseverfahren, die sich durch die Berechnung der Abstände zwischen einzelnen Clustern unterscheiden. Auch die Verwendung von bereits vorhandenen Rollenstrukturen, beispielsweise organisatorische Strukturen aus ERP-Systemen, ist möglich. Mit Hilfe der Berechtigungsanalyse können diesen dann Rechte zugewiesen werden. Zuletzt können Rollenstrukturen frei definiert und die Zuordnung von Berechtigungen und Personen an Hand der vorhandenen Berechtigungen manuell bewertet werden.

Abbildung 14: Clusteranalyse-Verfahren im Analyzer

Bei den Clusteringverfahren berechnet der Analyzer aus Berechtigungen eines Benutzers in den verschiedenen Anwendungssystemen, wie Active Directory, IBM Notes oder SAP R/3, eine Häufigkeitsverteilung. Dabei kann einzelnen Berechtigungen im Vergleich zu anderen eine höhere Wichtigkeit eingeräumt werden. So kann beispielsweise die Anzahl der Mitglieder einer Berechtigung ein solches Kriterium darstellen. Dies wird durch den Analyzer bei der Berechnung erkannt und durch Gewichtung bei der Abstandsbetrachtung zwischen den einzelnen Clustern berücksichtigt. So können die bei der Analyse entstehenden hierarchische Strukturen bereits im Vorfeld optimiert und eine möglichst kleine Anzahl von Rollen erzielt werden.

Mit dem Analyzer können Sie Datenkorrelationen in der Datenbank automatisch analysieren und erkennen. Diese Informationen können genutzt werden, um zum Beispiel direkte Berechtigungszuordnungen durch indirekte Zuordnungen zu ersetzen, und somit den Verwaltungsaufwand zu reduzieren.